-

Notifications

You must be signed in to change notification settings - Fork 1.3k

HTTPS 的工作原理

cxuan edited this page Jun 25, 2020

·

1 revision

我们上面描述了一下 HTTP 的工作原理,下面来讲述一下 HTTPS 的工作原理。因为我们知道 HTTPS 不是一种新出现的协议,而是

所以,我们探讨 HTTPS 的握手过程,其实就是 SSL/TLS 的握手过程。

TLS 旨在为 Internet 提供通信安全的加密协议。TLS 握手是启动和使用 TLS 加密的通信会话的过程。在 TLS 握手期间,Internet 中的通信双方会彼此交换信息,验证密码套件,交换会话密钥。

每当用户通过 HTTPS 导航到具体的网站并发送请求时,就会进行 TLS 握手。除此之外,每当其他任何通信使用HTTPS(包括 API 调用和在 HTTPS 上查询 DNS)时,也会发生 TLS 握手。

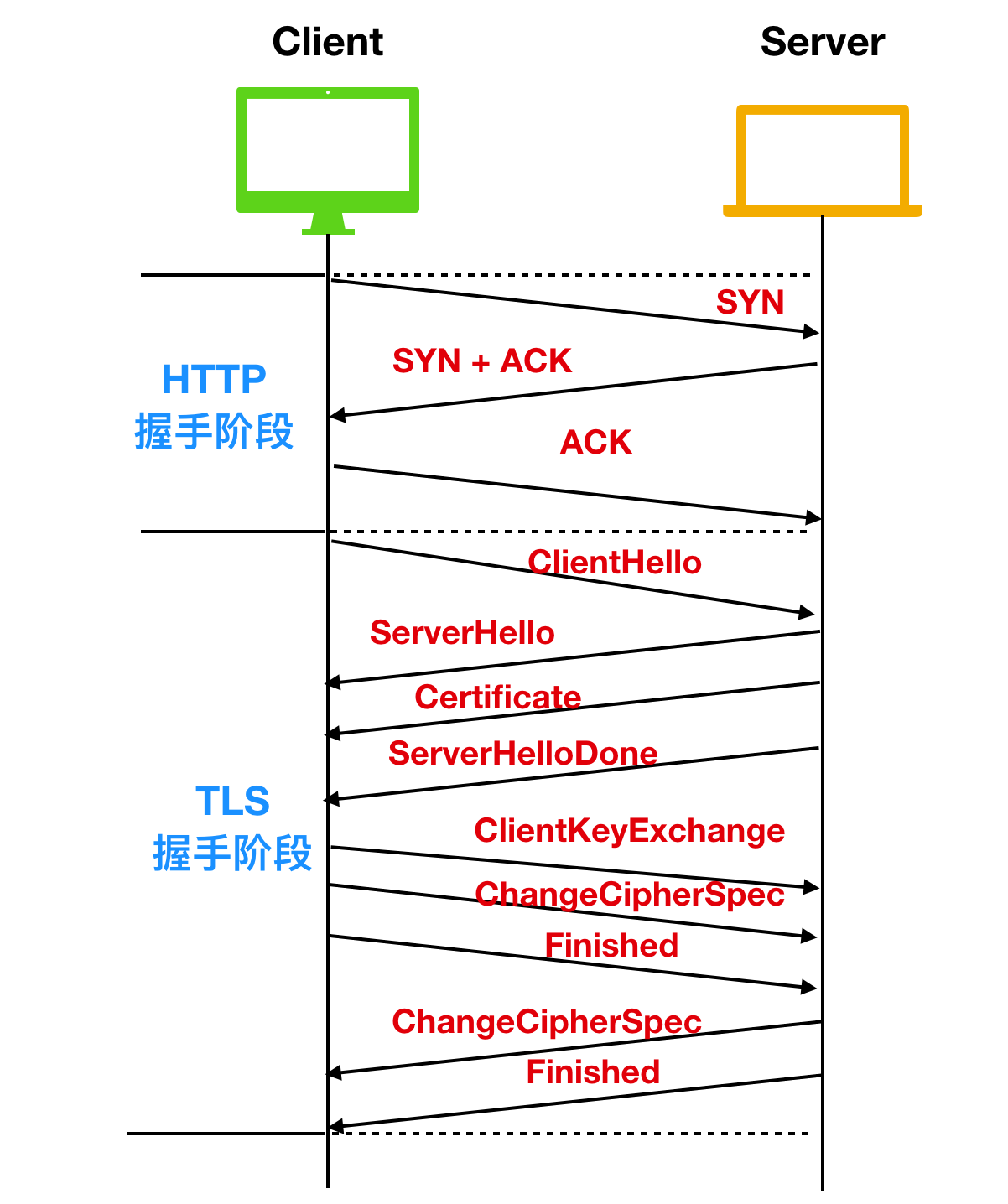

TLS 具体的握手过程会根据所使用的密钥交换算法的类型和双方支持的密码套件而不同。 我们以RSA 非对称加密来讨论这个过程。整个 TLS 通信流程图如下

- 在进行通信前,首先会进行 HTTP 的三次握手,握手完成后,再进行 TLS 的握手过程

- ClientHello:客户端通过向服务器发送

hello消息来发起握手过程。这个消息中会夹带着客户端支持的TLS 版本号(TLS1.0 、TLS1.2、TLS1.3)、客户端支持的密码套件、以及一串客户端随机数。 - ServerHello:在客户端发送 hello 消息后,服务器会发送一条消息,这条消息包含了服务器的 SSL 证书、服务器选择的密码套件和服务器生成的随机数。

- 认证(Authentication):客户端的证书颁发机构会认证 SSL 证书,然后发送

Certificate报文,报文中包含公开密钥证书。最后服务器发送ServerHelloDone作为hello请求的响应。第一部分握手阶段结束。 -

加密阶段:在第一个阶段握手完成后,客户端会发送ClientKeyExchange作为响应,这个响应中包含了一种称为The premaster secret的密钥字符串,这个字符串就是使用上面公开密钥证书进行加密的字符串。随后客户端会发送ChangeCipherSpec,告诉服务端使用私钥解密这个premaster secret的字符串,然后客户端发送Finished告诉服务端自己发送完成了。

Session key 其实就是用公钥证书加密的公钥。

-

实现了安全的非对称加密:然后,服务器再发送ChangeCipherSpec和Finished告诉客户端解密完成,至此实现了 RSA 的非对称加密。