Error Prone是google开源的Java编译时检测工具,将常见的Java错误捕获为编译时错误,增强对java代码的类型分析,从而让开发人员及时发现问题

TCA原有编译时检测工具JavaWarning获取java代码编译时的告警信息,现集成Error Prone规则至JavaWarning工具以增加获取Error Prone的错误告警信息。

',5),m=e("li",null,"在规则包中添加JavaWarning工具的Error Prone规则(可通过规则解决方法进行区分);",-1),p=e("li",null,"客户端启动分析,在TCA Web页面上查看问题。",-1),g=e("h2",{id:"error-prone-配置",tabindex:"-1"},[e("a",{class:"header-anchor",href:"#error-prone-配置","aria-hidden":"true"},"#"),r(" Error Prone 配置")],-1),b=e("h3",{id:"通过bazel构建",tabindex:"-1"},[e("a",{class:"header-anchor",href:"#通过bazel构建","aria-hidden":"true"},"#"),r(" 通过Bazel构建")],-1),h=e("li",null,[r("Bazel在构建java项目时,默认打开了Error Prone,所以在本地配置Bazel环境,编写Bazel构建文件,"),e("code",null,"bazel build :project"),r("构建项目即可。")],-1),_={href:"https://bazel.build/?hl=zh-cn",target:"_blank",rel:"noopener noreferrer"},E=a(`编辑pom.xml文件将设置添加到maven-compiler-plugin,例如:

<build>

+ <plugins>

+ <plugin>

+ <groupId>org.apache.maven.plugins</groupId>

+ <artifactId>maven-compiler-plugin</artifactId>

+ <version>3.8.0</version>

+ <configuration>

+ <source>8</source>

+ <target>8</target>

+ <encoding>UTF-8</encoding>

+ <compilerArgs>

+ <arg>-XDcompilePolicy=simple</arg>

+ <arg>-Xplugin:ErrorProne</arg>

+ </compilerArgs>

+ <annotationProcessorPaths>

+ <path>

+ <groupId>com.google.errorprone</groupId>

+ <artifactId>error_prone_core</artifactId>

+ <version>\${error-prone.version}</version>

+ </path>

+ <!-- Other annotation processors go here.

+

+ If 'annotationProcessorPaths' is set, processors will no longer be

+ discovered on the regular -classpath; see also 'Using Error Prone

+ together with other annotation processors' below. -->

+ </annotationProcessorPaths>

+ </configuration>

+ </plugin>

+ </plugins>

+ </build>

+对于JDK 16或更高的版本,需要将以下内容--add-exports和--add-opens标志添加到.mvn/jvm.config文件中:

--add-exports jdk.compiler/com.sun.tools.javac.api=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.file=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.main=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.model=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.parser=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.processing=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.tree=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.util=ALL-UNNAMED

+--add-opens jdk.compiler/com.sun.tools.javac.code=ALL-UNNAMED

+--add-opens jdk.compiler/com.sun.tools.javac.comp=ALL-UNNAMED

+###命令行 Error Prone 支持com.sun.source.util.PluginAPI,并且可以通过将 Error Prone 添加到-processorpath并设置-Xplugin标志来与JDK 9及更高版本一起使用:

wget https://repo1.maven.org/maven2/com/google/errorprone/error_prone_core/\${EP_VERSION?}/error_prone_core-\${EP_VERSION?}-with-dependencies.jar

+wget https://repo1.maven.org/maven2/org/checkerframework/dataflow-errorprone/3.15.0/dataflow-errorprone-3.15.0.jar

+javac \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.api=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.file=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.main=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.model=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.parser=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.processing=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.tree=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.util=ALL-UNNAMED \\

+ -J--add-opens=jdk.compiler/com.sun.tools.javac.code=ALL-UNNAMED \\

+ -J--add-opens=jdk.compiler/com.sun.tools.javac.comp=ALL-UNNAMED \\

+ -XDcompilePolicy=simple \\

+ -processorpath error_prone_core-\${EP_VERSION?}-with-dependencies.jar:dataflow-errorprone-3.15.0.jar \\

+ '-Xplugin:ErrorProne -XepDisableAllChecks -Xep:CollectionIncompatibleType:ERROR' \\

+ Example.java

+Error Prone是google开源的Java编译时检测工具,将常见的Java错误捕获为编译时错误,增强对java代码的类型分析,从而让开发人员及时发现问题

TCA原有编译时检测工具JavaWarning获取java代码编译时的告警信息,现集成Error Prone规则至JavaWarning工具以增加获取Error Prone的错误告警信息。

',5),m=e("li",null,"在规则包中添加JavaWarning工具的Error Prone规则(可通过规则解决方法进行区分);",-1),p=e("li",null,"客户端启动分析,在TCA Web页面上查看问题。",-1),g=e("h2",{id:"error-prone-配置",tabindex:"-1"},[e("a",{class:"header-anchor",href:"#error-prone-配置","aria-hidden":"true"},"#"),r(" Error Prone 配置")],-1),b=e("h3",{id:"通过bazel构建",tabindex:"-1"},[e("a",{class:"header-anchor",href:"#通过bazel构建","aria-hidden":"true"},"#"),r(" 通过Bazel构建")],-1),h=e("li",null,[r("Bazel在构建java项目时,默认打开了Error Prone,所以在本地配置Bazel环境,编写Bazel构建文件,"),e("code",null,"bazel build :project"),r("构建项目即可。")],-1),_={href:"https://bazel.build/?hl=zh-cn",target:"_blank",rel:"noopener noreferrer"},E=a(`编辑pom.xml文件将设置添加到maven-compiler-plugin,例如:

<build>

+ <plugins>

+ <plugin>

+ <groupId>org.apache.maven.plugins</groupId>

+ <artifactId>maven-compiler-plugin</artifactId>

+ <version>3.8.0</version>

+ <configuration>

+ <source>8</source>

+ <target>8</target>

+ <encoding>UTF-8</encoding>

+ <compilerArgs>

+ <arg>-XDcompilePolicy=simple</arg>

+ <arg>-Xplugin:ErrorProne</arg>

+ </compilerArgs>

+ <annotationProcessorPaths>

+ <path>

+ <groupId>com.google.errorprone</groupId>

+ <artifactId>error_prone_core</artifactId>

+ <version>\${error-prone.version}</version>

+ </path>

+ <!-- Other annotation processors go here.

+

+ If 'annotationProcessorPaths' is set, processors will no longer be

+ discovered on the regular -classpath; see also 'Using Error Prone

+ together with other annotation processors' below. -->

+ </annotationProcessorPaths>

+ </configuration>

+ </plugin>

+ </plugins>

+ </build>

+对于JDK 16或更高的版本,需要将以下内容--add-exports和--add-opens标志添加到.mvn/jvm.config文件中:

--add-exports jdk.compiler/com.sun.tools.javac.api=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.file=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.main=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.model=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.parser=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.processing=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.tree=ALL-UNNAMED

+--add-exports jdk.compiler/com.sun.tools.javac.util=ALL-UNNAMED

+--add-opens jdk.compiler/com.sun.tools.javac.code=ALL-UNNAMED

+--add-opens jdk.compiler/com.sun.tools.javac.comp=ALL-UNNAMED

+###命令行 Error Prone 支持com.sun.source.util.PluginAPI,并且可以通过将 Error Prone 添加到-processorpath并设置-Xplugin标志来与JDK 9及更高版本一起使用:

wget https://repo1.maven.org/maven2/com/google/errorprone/error_prone_core/\${EP_VERSION?}/error_prone_core-\${EP_VERSION?}-with-dependencies.jar

+wget https://repo1.maven.org/maven2/org/checkerframework/dataflow-errorprone/3.15.0/dataflow-errorprone-3.15.0.jar

+javac \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.api=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.file=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.main=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.model=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.parser=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.processing=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.tree=ALL-UNNAMED \\

+ -J--add-exports=jdk.compiler/com.sun.tools.javac.util=ALL-UNNAMED \\

+ -J--add-opens=jdk.compiler/com.sun.tools.javac.code=ALL-UNNAMED \\

+ -J--add-opens=jdk.compiler/com.sun.tools.javac.comp=ALL-UNNAMED \\

+ -XDcompilePolicy=simple \\

+ -processorpath error_prone_core-\${EP_VERSION?}-with-dependencies.jar:dataflow-errorprone-3.15.0.jar \\

+ '-Xplugin:ErrorProne -XepDisableAllChecks -Xep:CollectionIncompatibleType:ERROR' \\

+ Example.java

+如果在执行pip install环节出现以下错误,可以调整一下镜像源:

WARNING: Retrying (Retry(total=4, connect=None, read=None, redirect=None, status=None)) after connection broken by 'ReadTimeoutError("HTTPSConnectionPool(host='files.pythonhosted. org', port=443): Read timed out.(read timeout=15)") '

+该错误是访问官方pypi下载源时网络不通或者不稳定导致,可以通过以下方式调整:

本地部署时,调整pypi下载源配置方式:

mkdir ~/.pip/

+echo "[global]\\nindex-url = https://mirrors.cloud.tencent.com/pypi/simple" >> ~/.pip/pip.conf

+Docker-Compose部署时,调整pypi下载源配置方式:

vi server/dockerconfs/Dockerfile-common

+调整文件中最后一行 RUN指令

RUN mkdir -p log/ && \\

+ mkdir ~/.pip/ && \\

+ echo "[global]\\nindex-url = https://mirrors.cloud.tencent.com/pypi/simple" >> ~/.pip/pip.conf && \\

+ pip install -U setuptools pip && \\

+ pip install -r requirements.txt

+注:如果需要指定其他pypi下载源,可以将https://mirrors.cloud.tencent.com/pypi/simple进行替换

如果出现以下错误:

WARNING: Retrying (Retry(total=4, connect=None, read=None, redirect=None, status=None)) after connection broken by 'NewConnectionError('<pip._vendor.urllib3.connection.HTTPSConnection object at 0x7f6d4ac24910>: Failed to establish a new connection: [Errno -3] Temporary failure in name resolution')': /simple/setuptools/

+该错误是无法正常解析pypi访问域名,需要检查一下本地的dns配置是否正常

TCA Server使用Docker-Compose依赖的Docker版本需要是1.13.0及以上,可以执行以下命令查看Docker版本

$ docker --version

+Docker version 18.09.7, build 2d0083d

+文档相关:

`,20),f={href:"https://docs.docker.com/compose/compose-file/compose-versioning/",target:"_blank",rel:"noopener noreferrer"},x={href:"https://docs.docker.com/engine/install/centos/",target:"_blank",rel:"noopener noreferrer"},y={href:"https://docs.docker.com/engine/install/ubuntu/",target:"_blank",rel:"noopener noreferrer"},k=c(`如果启动Docker-Compose输出以下错误:

* Error response from daemon: Error processing tar file(exit status 1): unexpected EOF

+* Error response from daemon: Error processing tar file(exit status 1): unexpected EOF

+* Error response from daemon: Error processing tar file(exit status 1): unexpected EOF

+问题原因:可能镜像构建目录权限不足,导致异常。 解决方案:

docker-compose build可以通过日志查看是哪个镜像构建异常docker build .可以看到详细错误信息,结合具体错误信息进行处理文档相关:

`,6),E={href:"https://docs.docker.com/compose/install/",target:"_blank",rel:"noopener noreferrer"},R={href:"https://docs.docker.com/compose/cli-command/",target:"_blank",rel:"noopener noreferrer"},C=c(`目前TCA基础镜像是使用python:3.7.12-slim,该镜像是基于debian bullseye(debian 11)版本构建的,对应的源需要选择 bullseye 版本的源。

如果使用默认的下载源会报错或访问速度比较慢,可以调整server/dockerconfs/Dockerfile-common,指定其他国内下载源:

# FROM python:3.7.12-slim

+

+# 增加一下内容用于指定下载源

+RUN mv /etc/apt/sources.list /etc/apt/sources.list.bak && \\

+ echo 'deb http://mirrors.tencent.com/debian/ bullseye main non-free contrib' > /etc/apt/sources.list && \\

+ echo 'deb http://mirrors.tencent.com/debian/ bullseye-updates main non-free contrib' >> /etc/apt/sources.list && \\

+ echo 'deb http://mirrors.tencent.com/debian-security bullseye-security main non-free contrib' >> /etc/apt/sources.list

+

+# ARG EXTRA_TOOLS=...

+如果出现以下错误:E: Error, pkgProblemResolver::Resolve generated breaks, this may be caused by held packages 可以做以下检查,确认是什么原因:

使用Python执行时提示ImportError: libpython3.7m.so.1.0: cannot open shared object file: No such file or directory,该如何处理

在本地安装Python的目录中查找该文件,比如Python的安装目录是/usr/local/python3,可以执行find /usr/local/python3 -name "libpython3.7m.so.1.0",确认本地是否存在该文件

如果本地存在该文件,则执行以下命令:(注:需要将/usr/local/python3调整为本地实际的Python3安装路径)

# 链接构建产出的Python动态库

+$ ln -s /usr/local/python3/lib/libpython3.7m.so.1.0 /usr/lib/libpython3.7m.so.1.0

+# 配置动态库

+$ ldconfig

+如果本地不存在该文件,则可能需要重新安装Python3:(注:以下是将Python安装到/usr/local/python3,可以根据实际情况进行调整)

# 编译前配置,注意重点:需要加上参数 --enable-shared

+$ ./configure prefix=/usr/local/python3 --enable-shared

+文档相关:

`,10),T={href:"https://github.com/Tencent/CodeAnalysis/blob/main/doc/references/install_python37_on_centos.md",target:"_blank",rel:"noopener noreferrer"},D={href:"https://github.com/Tencent/CodeAnalysis/blob/main/doc/references/install_python37_on_ubuntu.md",target:"_blank",rel:"noopener noreferrer"},j=c(`compose_init.sh脚本的pip install提示sha256不匹配错误在构建镜像的pip install步骤提示以下报错时:

ERROR: THESE PACKAGES DO NOT MATCH THE HASHES FROM THE REQUIREMENTS FILE. If you have updated the package versions, please update the hashes. Otherwise, examine the package contents carefully; someone may have tampered with them.

+ setuptools from https://mirrors.cloud.tencent.com/pypi/packages/fb/58/9efbfe68482dab9557c49d433a60fff9efd7ed8835f829eba8297c2c124a/setuptools-62.1.0-py3-none-any.whl#sha256=26ead7d1f93efc0f8c804d9fafafbe4a44b179580a7105754b245155f9af05a8:

+ Expected sha256 26ead7d1f93efc0f8c804d9fafafbe4a44b179580a7105754b245155f9af05a8

+ Got ddaacc49de5c08c09d744573240a9a49f24f65c5c72380e972433784caa68d98

+可以执行export ORIGIN=normal,然后再执行./compose_init.sh

注:执行

export命令的作用是调整为pypi默认官方下载源进行pip install

在M1机器上使用默认配置启动docker-compose,会出现mysql和scmproxy服务启动失败,需要做以下两步调整

调整docker-compose.yml文件,修改MySQL的镜像版本:

# 默认:

+image: mysql:5.7.24

+

+# 调整后:

+image: mariadb:10.5.8

+调整server/dockerconfs/Dockerfile-common文件,修改Python的镜像版本:

# 默认:

+FROM python:3.7.12-slim

+

+# 调整后:

+FROM amd64/python:3.7.12-slim

+如果启动服务时,提示:celery could not be found或gunicorn could not be found,需要做以下检查

python -v检查输出,确认当前python版本是否为python3.7pip install celery和pip install gunicorn检查celery和gunicorn是否已经安装/usr/local/python3调整为本地实际的Python3安装路径)ln -s /usr/local/python3/bin/gunicorn /usr/local/bin/gunicorn

+ln -s /usr/local/python3/bin/celery /usr/local/bin/celery

+TCA 本地部署启动后,会监听多个端口:

如果出现端口占用冲突,建议采用以下方式解决:

不推荐调整TCA指定服务的端口号,需要调整多处配置,以及可能会影响到后续服务的升级

本地部署输出的日志位置:

main服务输出的日志目录:server/projects/main/logserver/projects/main/log/gunicorn_error.logserver/projects/main/log/gunicorn_access.logserver/projects/main/nohup_worker.outserver/projects/main/nohup_beat.outserver/projects/main/log/codedog.logserver/projects/main/log/main_celery.logserver/projects/main/log/main_beat.loganalysis服务输出的日志目录:server/projects/analysis/logserver/projects/analysis/log/gunicorn_error.logserver/projects/analysis/nohup.outserver/projects/analysis/log/gunicorn_access.logserver/projects/analysis/log/codedog.logserver/projects/analysis/log/celery.loglogin服务输出的日志目录:server/projects/login/logserver/projects/login/log/gunicorn_error.logserver/projects/login/log/gunicorn_access.logserver/projects/login/log/codedog.logfile服务输出的日志目录:server/projects/file/logserver/projects/file/log/gunicorn_error.logserver/projects/file/log/gunicorn_access.logserver/projects/file/log/codedog_file.logscmproxy服务输出的日志目录:server/projects/scmproxy/logsserver/projects/scmproxy/nohup.outserver/projects/scmproxy/logs/scmproxy.log默认账号: CodeDog,密码: admin

默认Token是0712b895f30c5e958ec71a7c22e1b1a2ad1d5c6b

如果在平台上刷新了CodeDog用户的Token,需要将刷新后的Token填写到以下文件中:

server/scripts/config.sh文件 CODEDOG_TOKEN、FILE_SERVER_TOKEN变量的值(3个位置)server/dockerconfs/.env.local文件 CODEDOG_TOKEN、FILE_SERVER_TOKEN变量的值(3个位置)然后重启服务。

本地部署:

cd server/

+./scripts/deploy.sh start

+docker-compose部署:

$ docker-compose stop

+# 稍等片刻

+$ docker-compose up -d

+该错误出现可能有以下几个原因:

`,33),S=e("li",null,"账号密码不准确或登记的代码库地址不存在",-1),N=e("code",null,"github",-1),A={href:"https://github.com/settings/tokens",target:"_blank",rel:"noopener noreferrer"},O=e("code",null,"personal access token",-1),L=c("ps aux | grep proxyserver看看是否有python proxyserver.py执行进程,如果不存在可以看一下server/projects/scmproxy/nohup.out看看启动失败的原因docker-compose ps看看scmproxy容器是否正常启动,如果没有启动,可以执行docker-compose logs scmproxy看看启动失败的原因git clone xxxx(xxx表示待登记的代码库),检查看看是否能够正常拉取unknown option `local` 错误 1.8.3.1出现该提示的原因是,代码库偏大或clone代码库时间较长,可以稍等一会再刷新重试

method(upload_file) call fails on error: Expecting value: line 1 column 1 (char 0)出现这种错误,可能是本地配置异常或token配置有问题,检查方式如下:

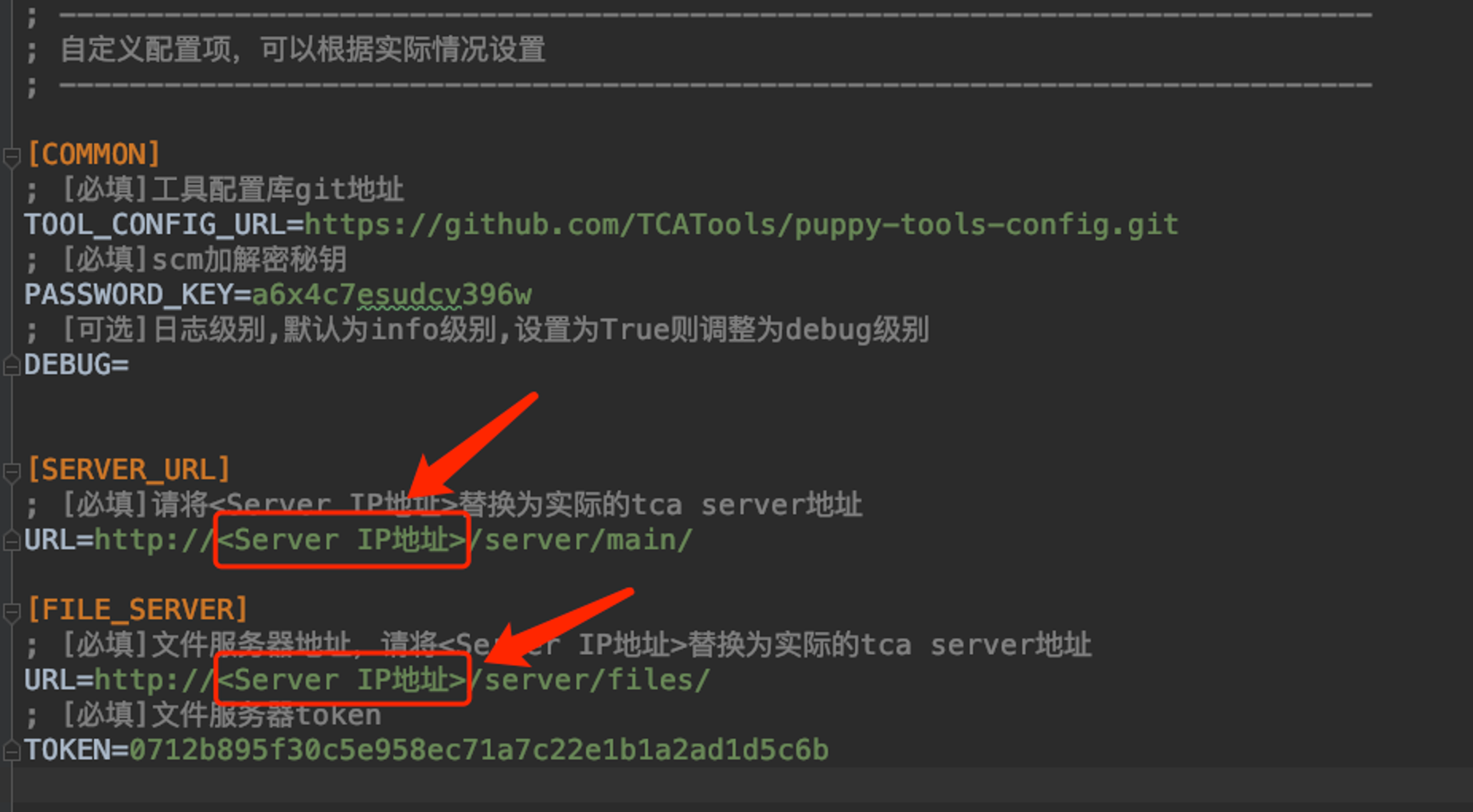

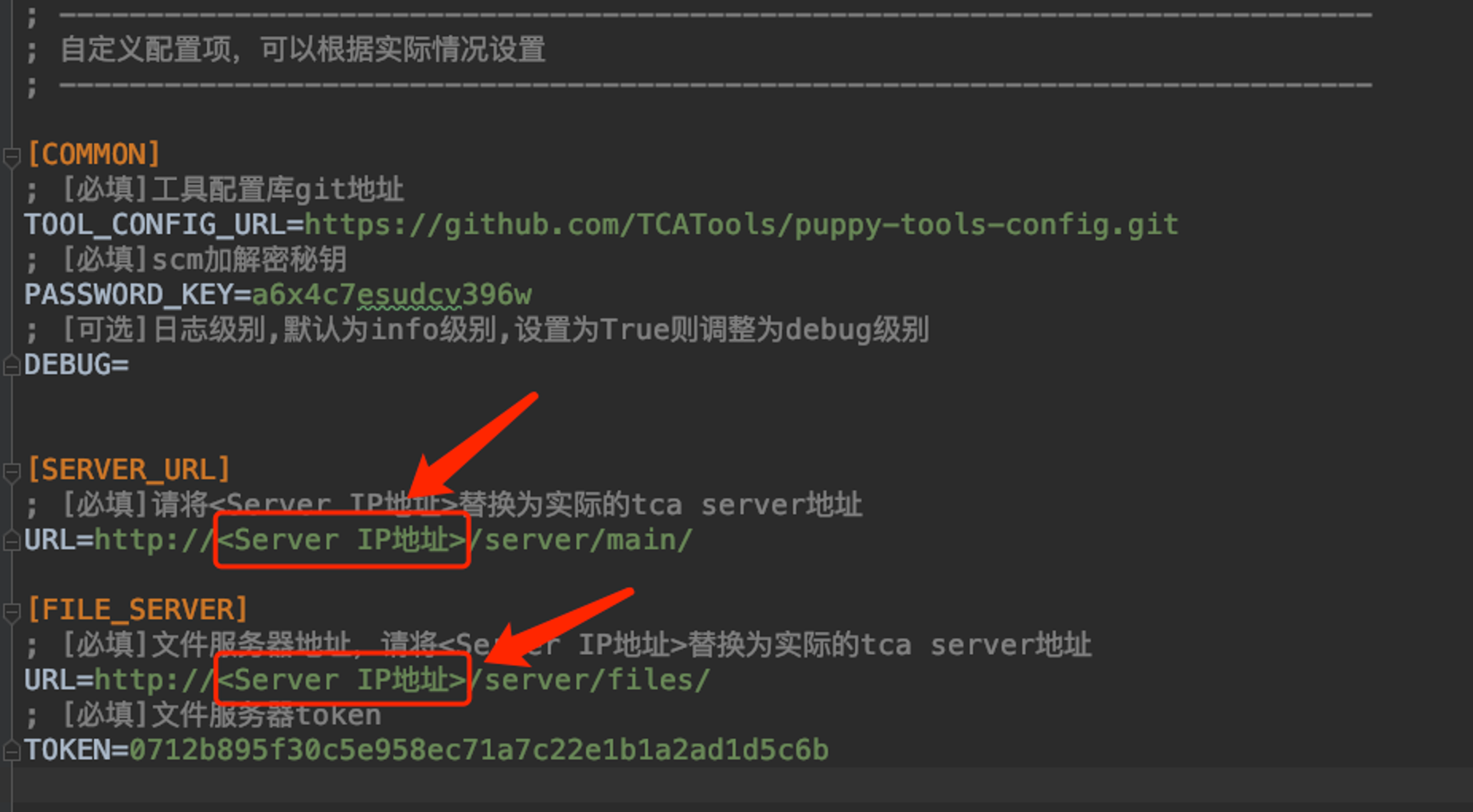

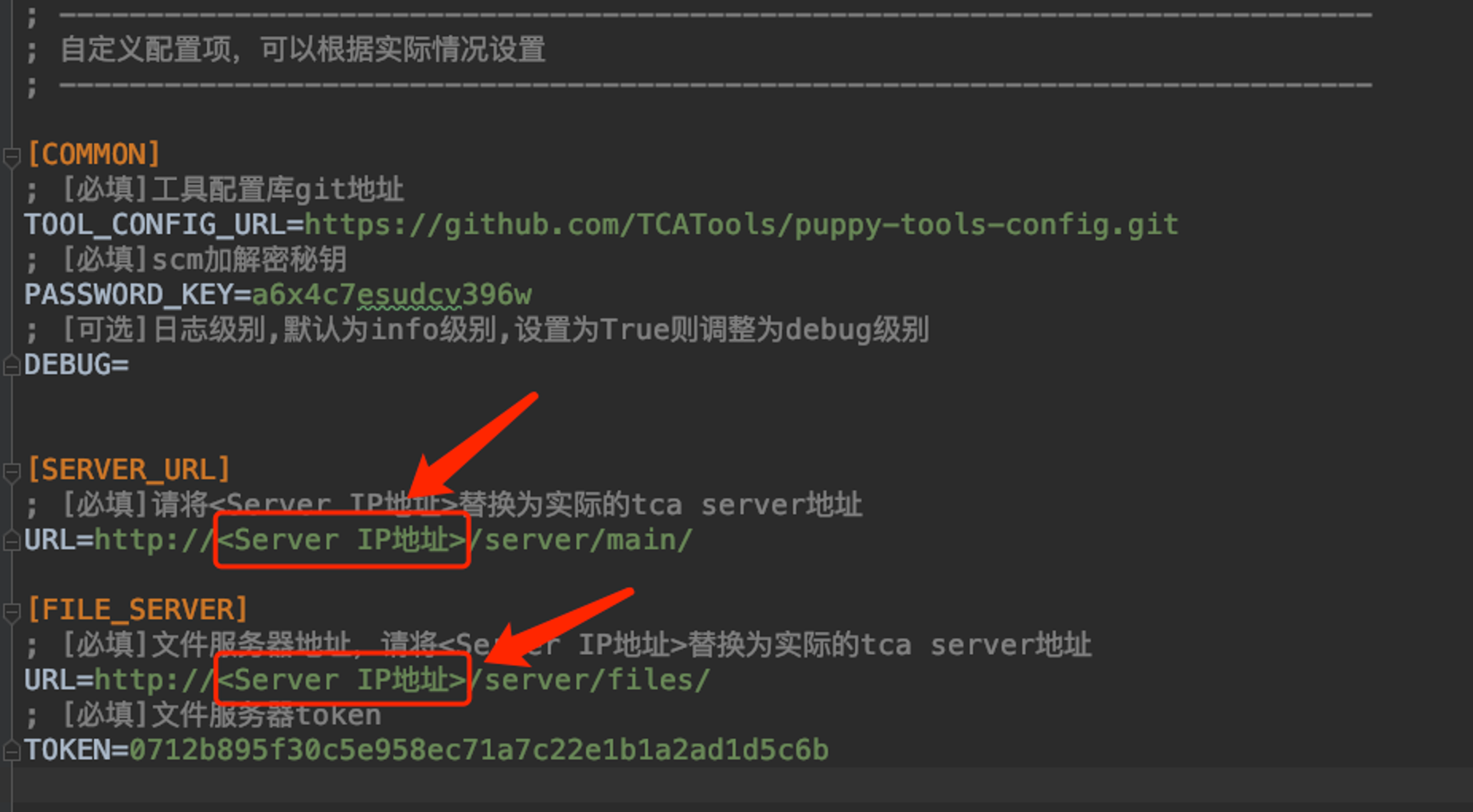

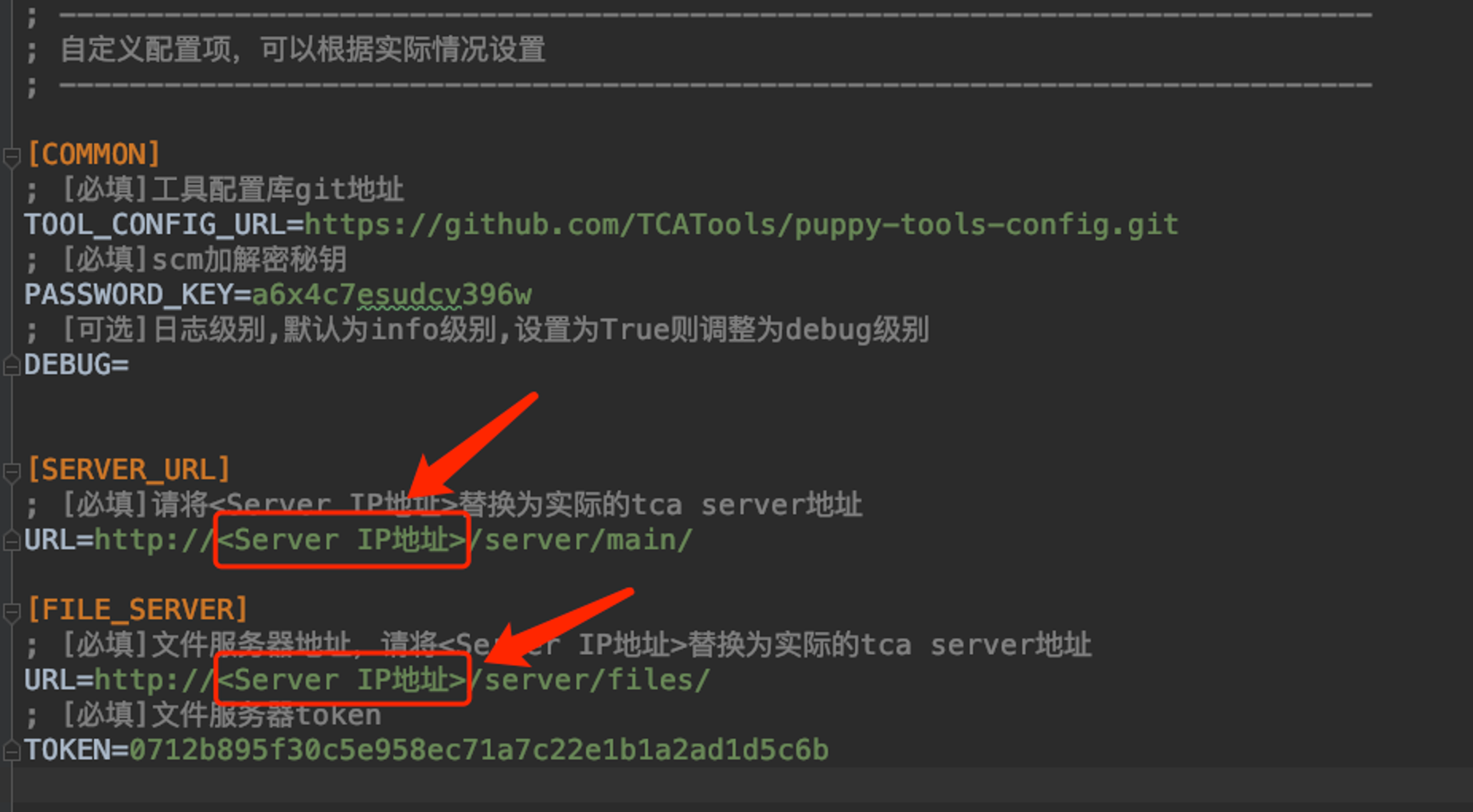

检查客户端的config.ini文件配置的URL是否为当前Server部署的地址:(xxx需要调整为实际的路径)

[SERVER_URL]

+URL=http://xxx/server/main/

+[FILE_SERVER]

+URL=http:/xxx/server/files/

+如果xxx不一致需要调整为一致

注: xxx地址与在浏览器访问平台的xxx地址是一致的,不需要区分端口

检查客户端访问Server是否能通:

curl -v http://xxx/server/main/

+如果不通,则需要检查客户端机器访问Server机器是否有网络限制

检查当前在codedog.ini-[config]token与config.ini文件配置的[FILE_SERVER]TOKEN是否一致,如果不一致需要调整为一致

检查用户CodeDog的Token是否被刷新了然后没有更新到配置文件中

Connection timed out本地客户端执行过程提示method (upload file) call fails on error: <urlopen error [Errno 110] Connection timed out> 该如何处理? 一般情况下,这个问题是客户端与Server之间网络不通导致,可以检查一下是否有防火墙限制或者配置的URL是内部IP或地址,可以通过以下方式检查

检查客户端的config.ini文件配置的URL是否为当前Server部署的地址:(xxx需要调整为实际的路径)

[SERVER_URL]

+URL=http://xxx/server/main/

+[FILE_SERVER]

+URL=http:/xxx/server/files/

+检查客户端访问Server是否能通:

curl -v http://xxx/server/main/

+如果不通,则需要检查客户端机器访问Server机器是否有网络限制

出现该错误提示,一般是访问文件器出错或文件服务器本身有问题,可以通过以下方式检查: 需要检查analysis-worker的日志(本地部署:server/projects/analysis/log/celery.log,docker-compose部署:docker-compose exec analysis-worker /bin/bash进入容器后访问log/celery.log查看具体错误原因

如果提示no route to host可能是当前机器/容器无法访问当前宿主机的IP,可以检查一下当前防火墙的设置,是否限制了analysis-worker来源的访问

出现该错误提示,一般是Server未进行初始化,可以通过执行以下命令初始化后再启动测试

cd server && ./scripts/deploy.sh init./compose_init.sh为防止国内用户访问CodeAnalysis Github首页时图片资源加载失败,目前各个md文件中的图片资源引用地址调整增加了URL前缀https://tencent.github.io/CodeAnalysis/。

用户下载代码库到本地后,发现无法访问资源文件时,请检查本地网络是否能够连通外网,如果无法连通外网,可以在文档引入资源地址中进行相对路径替换,调整各个资源文件的链接。

对于根目录下的md文件,直接删除URL前缀即可:

例如在https://tencent.github.io/CodeAnalysis/media/homepage.png这个链接可以调整为media/homepage.png

对于其他目录下的md文件,删除URL前缀后,需调整文件相对路径链接:

例如对于doc/client.md, 需将https://tencent.github.io/CodeAnalysis/media/clientConfigIni.png这个链接调整为../media/clientConfigIni.png

如果在执行pip install环节出现以下错误,可以调整一下镜像源:

WARNING: Retrying (Retry(total=4, connect=None, read=None, redirect=None, status=None)) after connection broken by 'ReadTimeoutError("HTTPSConnectionPool(host='files.pythonhosted. org', port=443): Read timed out.(read timeout=15)") '

+该错误是访问官方pypi下载源时网络不通或者不稳定导致,可以通过以下方式调整:

本地部署时,调整pypi下载源配置方式:

mkdir ~/.pip/

+echo "[global]\\nindex-url = https://mirrors.cloud.tencent.com/pypi/simple" >> ~/.pip/pip.conf

+Docker-Compose部署时,调整pypi下载源配置方式:

vi server/dockerconfs/Dockerfile-common

+调整文件中最后一行 RUN指令

RUN mkdir -p log/ && \\

+ mkdir ~/.pip/ && \\

+ echo "[global]\\nindex-url = https://mirrors.cloud.tencent.com/pypi/simple" >> ~/.pip/pip.conf && \\

+ pip install -U setuptools pip && \\

+ pip install -r requirements.txt

+注:如果需要指定其他pypi下载源,可以将https://mirrors.cloud.tencent.com/pypi/simple进行替换

如果出现以下错误:

WARNING: Retrying (Retry(total=4, connect=None, read=None, redirect=None, status=None)) after connection broken by 'NewConnectionError('<pip._vendor.urllib3.connection.HTTPSConnection object at 0x7f6d4ac24910>: Failed to establish a new connection: [Errno -3] Temporary failure in name resolution')': /simple/setuptools/

+该错误是无法正常解析pypi访问域名,需要检查一下本地的dns配置是否正常

TCA Server使用Docker-Compose依赖的Docker版本需要是1.13.0及以上,可以执行以下命令查看Docker版本

$ docker --version

+Docker version 18.09.7, build 2d0083d

+文档相关:

`,20),f={href:"https://docs.docker.com/compose/compose-file/compose-versioning/",target:"_blank",rel:"noopener noreferrer"},x={href:"https://docs.docker.com/engine/install/centos/",target:"_blank",rel:"noopener noreferrer"},y={href:"https://docs.docker.com/engine/install/ubuntu/",target:"_blank",rel:"noopener noreferrer"},k=c(`如果启动Docker-Compose输出以下错误:

* Error response from daemon: Error processing tar file(exit status 1): unexpected EOF

+* Error response from daemon: Error processing tar file(exit status 1): unexpected EOF

+* Error response from daemon: Error processing tar file(exit status 1): unexpected EOF

+问题原因:可能镜像构建目录权限不足,导致异常。 解决方案:

docker-compose build可以通过日志查看是哪个镜像构建异常docker build .可以看到详细错误信息,结合具体错误信息进行处理文档相关:

`,6),E={href:"https://docs.docker.com/compose/install/",target:"_blank",rel:"noopener noreferrer"},R={href:"https://docs.docker.com/compose/cli-command/",target:"_blank",rel:"noopener noreferrer"},C=c(`目前TCA基础镜像是使用python:3.7.12-slim,该镜像是基于debian bullseye(debian 11)版本构建的,对应的源需要选择 bullseye 版本的源。

如果使用默认的下载源会报错或访问速度比较慢,可以调整server/dockerconfs/Dockerfile-common,指定其他国内下载源:

# FROM python:3.7.12-slim

+

+# 增加一下内容用于指定下载源

+RUN mv /etc/apt/sources.list /etc/apt/sources.list.bak && \\

+ echo 'deb http://mirrors.tencent.com/debian/ bullseye main non-free contrib' > /etc/apt/sources.list && \\

+ echo 'deb http://mirrors.tencent.com/debian/ bullseye-updates main non-free contrib' >> /etc/apt/sources.list && \\

+ echo 'deb http://mirrors.tencent.com/debian-security bullseye-security main non-free contrib' >> /etc/apt/sources.list

+

+# ARG EXTRA_TOOLS=...

+如果出现以下错误:E: Error, pkgProblemResolver::Resolve generated breaks, this may be caused by held packages 可以做以下检查,确认是什么原因:

使用Python执行时提示ImportError: libpython3.7m.so.1.0: cannot open shared object file: No such file or directory,该如何处理

在本地安装Python的目录中查找该文件,比如Python的安装目录是/usr/local/python3,可以执行find /usr/local/python3 -name "libpython3.7m.so.1.0",确认本地是否存在该文件

如果本地存在该文件,则执行以下命令:(注:需要将/usr/local/python3调整为本地实际的Python3安装路径)

# 链接构建产出的Python动态库

+$ ln -s /usr/local/python3/lib/libpython3.7m.so.1.0 /usr/lib/libpython3.7m.so.1.0

+# 配置动态库

+$ ldconfig

+如果本地不存在该文件,则可能需要重新安装Python3:(注:以下是将Python安装到/usr/local/python3,可以根据实际情况进行调整)

# 编译前配置,注意重点:需要加上参数 --enable-shared

+$ ./configure prefix=/usr/local/python3 --enable-shared

+文档相关:

`,10),L={href:"https://github.com/Tencent/CodeAnalysis/blob/main/doc/references/install_python37_on_centos.md",target:"_blank",rel:"noopener noreferrer"},S={href:"https://github.com/Tencent/CodeAnalysis/blob/main/doc/references/install_python37_on_ubuntu.md",target:"_blank",rel:"noopener noreferrer"},T=c(`compose_init.sh脚本的pip install提示sha256不匹配错误在构建镜像的pip install步骤提示以下报错时:

ERROR: THESE PACKAGES DO NOT MATCH THE HASHES FROM THE REQUIREMENTS FILE. If you have updated the package versions, please update the hashes. Otherwise, examine the package contents carefully; someone may have tampered with them.

+ setuptools from https://mirrors.cloud.tencent.com/pypi/packages/fb/58/9efbfe68482dab9557c49d433a60fff9efd7ed8835f829eba8297c2c124a/setuptools-62.1.0-py3-none-any.whl#sha256=26ead7d1f93efc0f8c804d9fafafbe4a44b179580a7105754b245155f9af05a8:

+ Expected sha256 26ead7d1f93efc0f8c804d9fafafbe4a44b179580a7105754b245155f9af05a8

+ Got ddaacc49de5c08c09d744573240a9a49f24f65c5c72380e972433784caa68d98

+可以执行export ORIGIN=normal,然后再执行./compose_init.sh

注:执行

export命令的作用是调整为pypi默认官方下载源进行pip install

在M1机器上使用默认配置启动docker-compose,会出现mysql和scmproxy服务启动失败,需要做以下两步调整

调整docker-compose.yml文件,修改MySQL的镜像版本:

# 默认:

+image: mysql:5.7.24

+

+# 调整后:

+image: mariadb:10.5.8

+调整server/dockerconfs/Dockerfile-common文件,修改Python的镜像版本:

# 默认:

+FROM python:3.7.12-slim

+

+# 调整后:

+FROM amd64/python:3.7.12-slim

+如果启动服务时,提示:celery could not be found或gunicorn could not be found,需要做以下检查

python -v检查输出,确认当前python版本是否为python3.7pip install celery和pip install gunicorn检查celery和gunicorn是否已经安装/usr/local/python3调整为本地实际的Python3安装路径)ln -s /usr/local/python3/bin/gunicorn /usr/local/bin/gunicorn

+ln -s /usr/local/python3/bin/celery /usr/local/bin/celery

+使用docker方式部署项目时,提示

fatal: 无法访问 'https://git.code.tencent.com/TCA/tca-tools/tca_lib.git/': URL using bad/illegal format or missing URL.

+Download lib failed

+该如何处理。

出错原因可能是Windows系统、和macOs系统、linux系统的行分隔符不同,可以先查看当前文件的换行符是 CRLF 还是LF, 如果要部署在Windows系统系统上,行分隔符应该为CRLF格式,部署在linux和macOS系统预期是LF格式,如果不一致需要进行手动修改。

修改方式可以选择: 1、使用pycharm打开项目,依次点击”File”->”Settings”->”Editor”->”Code Style”->”General” 在面板中,可以找到”Line separator”选项,根据要部署的系统选择行分隔符格式。 2、也可以使用dos2unix、unix2dos等转换命令,例如从Windows系统打包到Linux系统,当前行分隔符为CRLF,需要对脚本执行 dos2unix fileName指令进行转换 ,注意使用该指令前需要先进行安装。

完成以上操作之后再对代码进行打包,即可部署运行。

TCA 本地部署启动后,会监听多个端口:

如果出现端口占用冲突,建议采用以下方式解决:

不推荐调整TCA指定服务的端口号,需要调整多处配置,以及可能会影响到后续服务的升级

本地部署输出的日志位置:

main服务输出的日志目录:server/projects/main/logserver/projects/main/log/gunicorn_error.logserver/projects/main/log/gunicorn_access.logserver/projects/main/nohup_worker.outserver/projects/main/nohup_beat.outserver/projects/main/log/codedog.logserver/projects/main/log/main_celery.logserver/projects/main/log/main_beat.loganalysis服务输出的日志目录:server/projects/analysis/logserver/projects/analysis/log/gunicorn_error.logserver/projects/analysis/nohup.outserver/projects/analysis/log/gunicorn_access.logserver/projects/analysis/log/codedog.logserver/projects/analysis/log/celery.loglogin服务输出的日志目录:server/projects/login/logserver/projects/login/log/gunicorn_error.logserver/projects/login/log/gunicorn_access.logserver/projects/login/log/codedog.logfile服务输出的日志目录:server/projects/file/logserver/projects/file/log/gunicorn_error.logserver/projects/file/log/gunicorn_access.logserver/projects/file/log/codedog_file.logscmproxy服务输出的日志目录:server/projects/scmproxy/logsserver/projects/scmproxy/nohup.outserver/projects/scmproxy/logs/scmproxy.logjson.decoder.JSONDecodeError: Expecting value: line 1 column 1 (char 0)config.ini文件和codedog.ini文件是否按照json格式正确填写config.ini文件中的 【SERVER_URL】已正确填写,则检查codedog.ini文件中是否有填写codedog_env配置项。如果有填写,往往因为填写有误(比如URL缺少最后的/)导致报错。建议直接删除codedog.ini文件的codedog_env配置项(config.ini已配置【SERVER_URL】,无需重复配置),再尝试重启服务。默认账号: CodeDog,密码: admin

默认Token是0712b895f30c5e958ec71a7c22e1b1a2ad1d5c6b

如果在平台上刷新了CodeDog用户的Token,需要将刷新后的Token填写到以下文件中:

server/scripts/config.sh文件 CODEDOG_TOKEN、FILE_SERVER_TOKEN变量的值(3个位置)server/dockerconfs/.env.local文件 CODEDOG_TOKEN、FILE_SERVER_TOKEN变量的值(3个位置)然后重启服务。

本地部署:

cd server/

+./scripts/deploy.sh start

+docker-compose部署:

$ docker-compose stop

+# 稍等片刻

+$ docker-compose up -d

+该错误出现可能有以下几个原因:

`,42),D=e("li",null,"账号密码不准确或登记的代码库地址不存在",-1),j=e("code",null,"github",-1),N={href:"https://github.com/settings/tokens",target:"_blank",rel:"noopener noreferrer"},A=e("code",null,"personal access token",-1),O=c("ps aux | grep proxyserver看看是否有python proxyserver.py执行进程,如果不存在可以看一下server/projects/scmproxy/nohup.out看看启动失败的原因docker-compose ps看看scmproxy容器是否正常启动,如果没有启动,可以执行docker-compose logs scmproxy看看启动失败的原因git clone xxxx(xxx表示待登记的代码库),检查看看是否能够正常拉取unknown option `local` 错误 1.8.3.1该错误出现可能有以下几个原因:

.docker_temp/configs/config.sh, 将HTTPS_CLONE_FLAG调整为false, 然后重启容器docker restart tca-services出现该提示的原因是,代码库偏大或clone代码库时间较长,可以稍等一会再刷新重试

method(upload_file) call fails on error: Expecting value: line 1 column 1 (char 0)出现这种错误,可能是本地配置异常或token配置有问题,检查方式如下:

检查客户端的config.ini文件配置的URL是否为当前Server部署的地址:(xxx需要调整为实际的路径)

[SERVER_URL]

+URL=http://xxx/server/main/

+[FILE_SERVER]

+URL=http:/xxx/server/files/

+如果xxx不一致需要调整为一致

注: xxx地址与在浏览器访问平台的xxx地址是一致的,不需要区分端口

检查客户端访问Server是否能通:

curl -v http://xxx/server/main/

+如果不通,则需要检查客户端机器访问Server机器是否有网络限制

检查当前在codedog.ini-[config]token与config.ini文件配置的[FILE_SERVER]TOKEN是否一致,如果不一致需要调整为一致

检查用户CodeDog的Token是否被刷新了然后没有更新到配置文件中

Connection timed out本地客户端执行过程提示method (upload file) call fails on error: <urlopen error [Errno 110] Connection timed out> 该如何处理? 一般情况下,这个问题是客户端与Server之间网络不通导致,可以检查一下是否有防火墙限制或者配置的URL是内部IP或地址,可以通过以下方式检查

检查客户端的config.ini文件配置的URL是否为当前Server部署的地址:(xxx需要调整为实际的路径)

[SERVER_URL]

+URL=http://xxx/server/main/

+[FILE_SERVER]

+URL=http:/xxx/server/files/

+检查客户端访问Server是否能通:

curl -v http://xxx/server/main/

+如果不通,则需要检查客户端机器访问Server机器是否有网络限制

出现该错误提示,一般是访问文件器出错或文件服务器本身有问题,可以通过以下方式检查: 需要检查analysis-worker的日志(本地部署:server/projects/analysis/log/celery.log,docker-compose部署:docker-compose exec analysis-worker /bin/bash进入容器后访问log/celery.log查看具体错误原因

如果提示no route to host可能是当前机器/容器无法访问当前宿主机的IP,可以检查一下当前防火墙的设置,是否限制了analysis-worker来源的访问

出现该错误提示,一般是Server未进行初始化,可以通过执行以下命令初始化后再启动测试

cd server && ./scripts/deploy.sh init./compose_init.sh为防止国内用户访问CodeAnalysis Github首页时图片资源加载失败,目前各个md文件中的图片资源引用地址调整增加了URL前缀https://tencent.github.io/CodeAnalysis/。

用户下载代码库到本地后,发现无法访问资源文件时,请检查本地网络是否能够连通外网,如果无法连通外网,可以在文档引入资源地址中进行相对路径替换,调整各个资源文件的链接。

对于根目录下的md文件,直接删除URL前缀即可:

例如在https://tencent.github.io/CodeAnalysis/media/homepage.png这个链接可以调整为media/homepage.png

对于其他目录下的md文件,删除URL前缀后,需调整文件相对路径链接:

例如对于doc/client.md, 需将https://tencent.github.io/CodeAnalysis/media/clientConfigIni.png这个链接调整为../media/clientConfigIni.png

提示

以下说明以 Jenkins 2.361.2 版本为例。

Jenkins插件有以下两种获取方式:

方式一:在 TCA 源码的plugin/jenkins_plugin目录下,执行命令mvn package -DskipTests,打包完成后进入target目录会看到tca_jenkins_plugin.hpi 的安装包。

在Jenkins中通过【Manage Plugin】-> 【Advanced】->【Deploy plugin】的方式选择 Jenkins_plugin.hpi文件上传安装,并重启Jenkins。

最终在【Installed】里搜索出【TCA】代表插件安装成功。

在CodeAnalysis目录下执行代码

bash ./scripts/base/install_bin.sh

+将client目录下的config.ini文件中的<Server IP地址>替换为部署的开源版TCA的IP地址(可包含端口号)

如已创建后待使用的团队和项目,可跳过此步。

进入已部署好的TCA页面,点击【创建团队】,成功后【创建项目】。

进入Jenkins设置界面,在【Manage Jenkins】->【Configure System】->【Global properties】中添加环境变量:

Name:PYTHONPATH Value:xxxx(路径不包含python3)

Value:GITPATH Value:xxxx(路径不包含git)

创建一个构建任务,配置代码库信息,进入Jenkins,通过【New Item】创建一个空白任务,在任务配置中【Source Code Management】配置待分析的代码库地址和凭证。Repository URL: 填入远端仓库地址Credentials: 添加仓库的用户名和密码作为凭证,如果是公开仓库,可以不设置仓库凭证

在构建任务的【Build】中选择【TCA】插件并配置以下参数:

CodeAnalysis目录绝对路径: 拉取到本地的CodeAnalysis开源仓库目录的绝对路径(例如:/data/CodeAnalysis/)团队ID: 在 TCA 中创建的团队的标识ID,可在TCA【团队概览】中获取“团队唯一标识”项目名称: 在 TCA 中创建的项目的标识ID,可在TCA【项目概览】中获取“项目唯一标识”Token: 在 TCA 的【个人中心】->【个人令牌】中获取分支名称: 需要扫描的代码分支名称语言类别: 项目需要扫描的语言分析方案模板ID: 需要使用的分析方案模板ID,在分析方案模板的“基础属性”中获取,将根据此模板创建分析方案(选填)分析方案名称: 指定创建出来的分析方案的名称(选填)全量扫描: 不勾选默认启动增量扫描质量门禁: 设置质量门禁值,配置和使用参考 设置质量门禁

配置完成后点击【Save】保存。

pipeline{

+ agent any

+

+ stages{

+ stage('Build'){

+ steps{

+ TCA(codeAnalysisPath: '/data/CodeAnalysis/', teamId: 'xxxx', projectName: 'demo', token: 'xxxxxxxxxxxx', branchName: 'master', languageType: 'Java', refSchemeID: '1', scanPlan: 'model', threshold: '90', total:true)

+ }

+ }

+ }

+}

+

+codeAnalysisPath: 拉取到本地的CodeAnalysis开源仓库目录的绝对路径(例如:/data/CodeAnalysis/)teamId:团队IDprojectName: 项目名称token: 在 TCA 的【个人中心】->【个人令牌】中获取branchName: 需要扫描的代码分支名称languageType: 项目需要扫描的语言refSchemeID: 需要使用的分析方案模板ID,在分析方案模板的“基础属性”中获取,将根据此模板创建分析方案(选填)scanPlan: 指定创建出来的分析方案的名称(选填)threshold: 设置质量门禁值total: 是否全量扫描,填ture为全量扫描,不填或填false为增量扫描

点击【Build Now】启动构建。

进入构建任务,在【Console Output】中查看执行过程。

执行完成后,可在下方看到代码分析的结果链接,也可在【代码分析报告】中获取代码分析的json报告。

在上述 TCA 插件配置部分填写质量门禁参数,需要填写一个整数,即当前分支的扫描问题量大于该质量门禁值时,判断为不通过;否则为通过。完成后会将TCA结果状态(success|failure)输出到工作空间下的tca_threshold.txt文件中,供后续步骤判断和终止流水线。

在TCA插件后增加shell命令步骤,输入以下脚本内容:

tca_status=\`cat tca_threshold.txt\`

+if [ "\${tca_status}" == "success" ]; then

+ echo ">> tca scan pass!"

+else

+ echo ">> tca scan fail! exit code 255"

+ exit 255

+fi

+当质量门禁不通过时,会终止流水线(退出码:255)。

以下是pipeline脚本使用质量门禁进行相应操作的示例,你可以在if和else部分写入你想要运行的脚本

pipeline{

+ agent any

+

+ stages{

+ stage('Build'){

+ steps{

+ TCA(codeAnalysisPath: '/data/CodeAnalysis/', teamId: 'xxxx', projectName: 'demo', token: 'xxxxxxxxxxxx', branchName: 'master', languageType: 'Java', refSchemeID: '1', scanPlan: 'model', threshold: '90', total:true)

+ script{

+ def tca_status = readFile('tca_threshold.txt')

+ if (tca_status == "success") {

+ echo ">> tca scan pass!"

+ } else {

+ echo ">> tca scan fail! exit code 255"

+ error("TCA scan failed. Terminating pipeline.")

+ }

+ }

+ }

+ }

+ }

+}

+TIP

以下说明以 Jenkins 2.361.2 版本为例。

Jenkins插件有以下两种获取方式:

方式一:在 TCA 源码的plugin/jenkins_plugin目录下,执行命令mvn package -DskipTests,打包完成后进入target目录会看到tca_jenkins_plugin.hpi 的安装包。

在Jenkins中通过【Manage Plugin】-> 【Advanced】->【Deploy plugin】的方式选择 Jenkins_plugin.hpi文件上传安装,并重启Jenkins。

最终在【Installed】里搜索出【TCA】代表插件安装成功。

在CodeAnalysis目录下执行代码

bash ./scripts/base/install_bin.sh

+将client目录下的config.ini文件中的<Server IP地址>替换为部署的开源版TCA的IP地址(可包含端口号)

如已创建后待使用的团队和项目,可跳过此步。

进入已部署好的TCA页面,点击【创建团队】,成功后【创建项目】。

进入Jenkins设置界面,在【Manage Jenkins】->【Configure System】->【Global properties】中添加环境变量:

Name:PYTHONPATH Value:xxxx(路径不包含python3)

Value:GITPATH Value:xxxx(路径不包含git)

创建一个构建任务,配置代码库信息,进入Jenkins,通过【New Item】创建一个空白任务,在任务配置中【Source Code Management】配置待分析的代码库地址和凭证。Repository URL: 填入远端仓库地址Credentials: 添加仓库的用户名和密码作为凭证,如果是公开仓库,可以不设置仓库凭证

在构建任务的【Build】中选择【TCA】插件并配置以下参数:

CodeAnalysis目录绝对路径: 拉取到本地的CodeAnalysis开源仓库目录的绝对路径(例如:/data/CodeAnalysis/)团队ID: 在 TCA 中创建的团队的标识ID,可在TCA【团队概览】中获取“团队唯一标识”项目名称: 在 TCA 中创建的项目的标识ID,可在TCA【项目概览】中获取“项目唯一标识”Token: 在 TCA 的【个人中心】->【个人令牌】中获取分支名称: 需要扫描的代码分支名称语言类别: 项目需要扫描的语言分析方案模板ID: 需要使用的分析方案模板ID,在分析方案模板的“基础属性”中获取,将根据此模板创建分析方案(选填)分析方案名称: 指定创建出来的分析方案的名称(选填)全量扫描: 不勾选默认启动增量扫描质量门禁: 设置质量门禁值,配置和使用参考 设置质量门禁

配置完成后点击【Save】保存。

pipeline{

+ agent any

+

+ stages{

+ stage('Build'){

+ steps{

+ TCA(codeAnalysisPath: '/data/CodeAnalysis/', teamId: 'xxxx', projectName: 'demo', token: 'xxxxxxxxxxxx', branchName: 'master', languageType: 'Java', refSchemeID: '1', scanPlan: 'model', threshold: '90', total:true)

+ }

+ }

+ }

+}

+

+codeAnalysisPath: 拉取到本地的CodeAnalysis开源仓库目录的绝对路径(例如:/data/CodeAnalysis/)teamId:团队IDprojectName: 项目名称token: 在 TCA 的【个人中心】->【个人令牌】中获取branchName: 需要扫描的代码分支名称languageType: 项目需要扫描的语言refSchemeID: 需要使用的分析方案模板ID,在分析方案模板的“基础属性”中获取,将根据此模板创建分析方案(选填)scanPlan: 指定创建出来的分析方案的名称(选填)threshold: 设置质量门禁值total: 是否全量扫描,填ture为全量扫描,不填或填false为增量扫描

点击【Build Now】启动构建。

进入构建任务,在【Console Output】中查看执行过程。

执行完成后,可在下方看到代码分析的结果链接,也可在【代码分析报告】中获取代码分析的json报告。

在上述 TCA 插件配置部分填写质量门禁参数,需要填写一个整数,即当前分支的扫描问题量大于该质量门禁值时,判断为不通过;否则为通过。完成后会将TCA结果状态(success|failure)输出到工作空间下的tca_threshold.txt文件中,供后续步骤判断和终止流水线。

在TCA插件后增加shell命令步骤,输入以下脚本内容:

tca_status=\`cat tca_threshold.txt\`

+if [ "\${tca_status}" == "success" ]; then

+ echo ">> tca scan pass!"

+else

+ echo ">> tca scan fail! exit code 255"

+ exit 255

+fi

+当质量门禁不通过时,会终止流水线(退出码:255)。

以下是pipeline脚本使用质量门禁进行相应操作的示例,你可以在if和else部分写入你想要运行的脚本

pipeline{

+ agent any

+

+ stages{

+ stage('Build'){

+ steps{

+ TCA(codeAnalysisPath: '/data/CodeAnalysis/', teamId: 'xxxx', projectName: 'demo', token: 'xxxxxxxxxxxx', branchName: 'master', languageType: 'Java', refSchemeID: '1', scanPlan: 'model', threshold: '90', total:true)

+ script{

+ def tca_status = readFile('tca_threshold.txt')

+ if (tca_status == "success") {

+ echo ">> tca scan pass!"

+ } else {

+ echo ">> tca scan fail! exit code 255"

+ error("TCA scan failed. Terminating pipeline.")

+ }

+ }

+ }

+ }

+ }

+}

+pip install requests\n| method | 类型 |

|---|---|

| create_repository | 创建代码库 |

| update_scheme_settings | 设置指定代码库的指定方案的代码度量配置 |

| create_project | 创建分析项目 |

| create_scans | 启动任务 |

| get_scan_cons | 轮询任务结果 |

| get_overview | 获取分析概览 |

| get_issues | 查看扫描问题列表 |

| get_issue_detail | 查看问题详情 |

| get_ccissues | 查看指定项目的圈复杂度问题列表 |

| get_dupfiles | 查看指定项目的重复文件列表 |

POST /server/main/api/orgs/<org_sid>/teams/<team_name>/repos/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,create_repository |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| scm_url | str | 代码库地址 |

| scm_type | str | 填git或svn |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=create_repository --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --scm_url=${TCA_SCM_URL} --scm_type=${TCA_SCM_TYPE}\nPUT /server/main/api/orgs/<org_sid>/teams/<team_name>/repos/<repo_id>/schemes/<scheme_id>/metricconf/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,update_scheme_settings |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| repo_id | str | 代码库id |

| scheme_id | str | 扫描方案id |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=update_scheme_settings --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --repo_id=${TCA_REPO_ID} --scheme_id=${TCA_SCHEME_ID}\nPOST /server/main/api/orgs/<org_sid>/teams/<team_name>/repos/<repo_id>/projects/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,create_repository |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| repo_id | str | 代码库id |

| scan_scheme_id | int | 和global_scheme_id二选一进行填写,当前代码库的扫描方案编号 |

| global_scheme_id | int | 和scan_scheme_id二选一进行填写,扫描方案模板编号 |

| branch | str | 分支 |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=create_project --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --repo_id=${TCA_REPO_ID} --scan_scheme_id=${TCA_SCAN_SCHEME_ID} --branch=${TCA_BRANCH}\nPOST /server/main/api/orgs/<org_sid>/teams/<team_name>/repos/<repo_id>/projects/<project_id>/scans/create/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,create_scans |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| repo_id | str | 代码库id |

| project_id | str | 分析项目id |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=create_scans --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --repo_id=${TCA_REPO_ID} --project_id=${TCA_PROJECT_ID}\nGET /server/main/api/orgs/<org_sid>/teams/<team_name>/repos/<repo_id>/projects/<project_id>/jobs/<job_id>/detail/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,get_scan_cons |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| repo_id | str | 代码库id |

| project_id | str | 分析项目id |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

| sleeptime | int | 轮询间隔的时间 |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=get_scan_cons --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --repo_id=${TCA_REPO_ID} --project_id=${TCA_PROJECT_ID} --job_id=${TCA_JOB_ID}\nGET /server/analysis/api/orgs/<org_sid>/teams/<team_name>/repos/<repo_id>/projects/<project_id>/overview/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,get_overview |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| repo_id | str | 代码库id |

| project_id | str | 分析项目id |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=get_overview --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --repo_id=${TCA_REPO_ID} --project_id=${TCA_PROJECT_ID}\nGET /server/analysis/api/orgs/<org_sid>/teams/<team_name>/repos/<repo_id>/projects/<project_id>/codelint/issues/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,get_issues |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| repo_id | str | 代码库id |

| project_id | str | 分析项目id |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=get_issues --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --repo_id=${TCA_REPO_ID} --project_id=${TCA_PROJECT_ID}\nGET /server/analysis/api/orgs/<org_sid>/teams/<team_name>/repos/<repo_id>/projects/<project_id>/codelint/issues/<issue_id>/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,get_issue_detail |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| repo_id | str | 代码库id |

| project_id | str | 分析项目id |

| issue_id | str | 问题id |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=get_issue_detail --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --repo_id=${TCA_REPO_ID} --project_id=${TCA_PROJECT_ID} --issue_id=${TCA_ISSUE_ID}\nGET /server/analysis/api/orgs/<org_sid>/teams/<team_name>/repos/<repo_id>/projects/<project_id>/codemetric/ccissues/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,get_ccissues |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| repo_id | str | 代码库id |

| project_id | str | 分析项目id |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=get_ccissues --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --repo_id=${TCA_REPO_ID} --project_id=${TCA_PROJECT_ID}\nGET /server/analysis/api/orgs/<org_sid>/teams/<team_name>/repos/<repo_id>/projects/<project_id>/codemetric/dupfiles/\n| 字段 | 类型 | 描述 |

|---|---|---|

| method | str | 调用的方法名,get_dupfiles |

| base_url | str | 基础路径 |

| org_sid | str | 项目组名称 |

| team_name | str | 团队唯一标识 |

| repo_id | str | 代码库id |

| project_id | str | 分析项目id |

| Key | 类型 | Value |

|---|---|---|

| Authorization | str | "Token 当前user的token" |

python ScriptsAPI.py --base_url=${TCA_BASE_URL} --method=get_dupfiles --org_sid=${TCA_ORG_SID} --team_name=${TCA_TEAM_NAME} --repo_id=${TCA_REPO_ID} --project_id=${TCA_PROJECT_ID}\nTCA-Armory-C1 属于 TCA 的增强分析模块。

支持的语言:Java

',4),b={href:"https://owasp.org/www-community/attacks/Command_Injection",target:"_blank",rel:"noopener noreferrer"},v=e("code",null,"命令行注入漏洞",-1),p=i(`无

void bad(HttpServletRequest req, HttpServletResponse resp){

+ String cmd = req.getParameter("cmd");

+ Runtime rt = Runtime.getRuntime();

+ rt.exec(cmd); // 触发规则

+}

+需要评估 childprocess 等模块执行命令的使用,应限定或校验命令和参数的内容。

支持的语言:Java

`,9),m={href:"https://owasp.org/www-community/attacks/Path_Traversal",target:"_blank",rel:"noopener noreferrer"},g=e("code",null,"路径穿越漏洞",-1),f=i(`无

void bad(HttpServletRequest req, HttpServletResponse resp){

+ String image = req.getParameter("image");

+ File file = new File("resources/images/", image); // 触发规则

+

+ if (!file.exists()) {

+ return Response.status(Status.NOT_FOUND).build();

+ }

+

+ return Response.ok().entity(new FileInputStream(file)).build();

+}

+按业务需求,使用白名单限定后缀范围,校验并限定文件路径范围。

支持的语言:Java

`,9),x={href:"https://en.wikipedia.org/wiki/SQL_injection",target:"_blank",rel:"noopener noreferrer"},C=e("code",null,"SQL注入漏洞",-1),j=i(`无

void bad(HttpServletRequest req, HttpServletResponse resp){

+ String id = req.getParameter("id");

+ Connection conn = null;

+ Statement statement = null;

+ ResultSet rs = null;

+

+ Class.forName("com.mysql.cj.jdbc.Driver");

+ conn = DriverManager.getConnection("jdbc:mysql://localhost:3306/sec_sql", "root", "admin888");

+ String sql = "select * from userinfo where id = " + id;

+ statement = conn.createStatement();

+ statement.executeUpdate(sql); // 触发规则

+}

+SQL 语句默认使用预编译并绑定变量,使用安全的ORM操作。

支持的语言:Java

`,9),_={href:"https://en.wikipedia.org/wiki/Server-side_request_forgery",target:"_blank",rel:"noopener noreferrer"},S=e("code",null,"服务端请求伪造漏洞 SSRF(Server-side request forgery)",-1),q=i(`无

import org.springframework.context.annotation.Configuration;

+import org.springframework.security.config.annotation.web.builders.HttpSecurity;

+import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

+import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

+

+@EnableWebSecurity

+@Configuration

+public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

+ @Override

+ protected void configure(HttpSecurity http) throws Exception {

+ http

+ .csrf(csrf ->

+ csrf.disable() // 触发规则

+ );

+ }

+}

+限定访问网络资源地址范围,请求网络资源应加密传输。

支持的语言:Java

`,9),O={href:"https://en.wikipedia.org/wiki/Cross-site_scripting",target:"_blank",rel:"noopener noreferrer"},P=e("code",null,"跨站脚本攻击漏洞 XSS(Cross-site scripting)",-1),y=i(`无

void bad(HttpServletRequest req, HttpServletResponse resp){

+ String id = request.getParameter("id") != null ? request.getParameter("id") : "0";

+ Doc doc = getdetailsById(id);

+ byte[] b = doc.getUploaded();

+ try {

+ response.setContentType("APPLICATION/OCTET-STREAM");

+ String disHeader = "Attachment;Filename=" + doc.getName();

+ response.setHeader("Content-Disposition", disHeader);

+ ServletOutputStream out = response.getOutputStream();

+ out.print(b); // 触发规则

+ }

+}

+在输出所有用户可控的数据时, 对数据做转义或者编码。

检查 Objective-C/C++ 代码文件的copyright信息。

无

// 触发规则

+@interface Test : NSObject

+@end

+

+在代码文件头部添加 Copyright 信息。比如:

// Copyright (c) xxxx Tencent. All rights reserved.

+//

+

+@interface Test : NSObject

+@end

+

+检查 Objective-C/C++ 代码文件的缩进。

\\t ,默认是 spaces;参考以下示例:

IndentStyle=spaces

+IndentSize=4

+for (int i = 0; i < 10; i++) {

+ doThings(); // 触发规则

+}

+调整为对应的缩进方式。比如默认是4个空格缩进。

for (int i = 0; i < 10; i++) {

+ doThings(); // 触发规则

+}

+检查 Objective-C/C++ 代码中超出行数长度阈值的函数。

参考以下示例:

LineThreshold=100

+无

可以基于单一职责原则拆分函数,缩减函数长度。

检查 Objective-C/C++ 代码中 interface 是否有注释信息。

无

无

为 inferface 增加注释。

检查 Objective-C/C++ 代码中 Property 是否有注释信息。

无

无

为 Property 增加注释。

检查 Objective-C/C++ 代码中 Protocol 是否有注释信息。

无

无

为 Protocol 增加注释。

检查 Objective-C/C++ 代码中方法的参数个数是否超过阈值。

参考以下示例:

Max=6

+无。

参数个数越少越好,多于 6 个参数时建议考虑重构。

检查 Objective-C/C++ 代码中 class 名称是否符合命名规范。

参考以下示例:

ClassCase=CamelCase

+无。

修改 class 名称符合命名规范。

检查 Objective-C/C++ 代码中 Function 名称是否符合命名规范。

参考以下示例:

FunctionCase=camelBack

+无。

修改 Function 名称符合命名规范。

检查 Objective-C/C++ 代码中 GlobalVariable 名称是否符合命名规范。

g ;参考以下示例:

GlobalVariablePrefix=g

+GlobalVariableCase=camelBack

+无。

修改 GlobalVariable 名称符合命名规范。

检查 Objective-C/C++ 代码中 LocalVariable 名称是否符合命名规范。

参考以下示例:

LocalVariableCase=camelBack

+无。

修改 LocalVariable 名称符合命名规范。

检查 Objective-C/C++ 代码中 Macro 名称是否符合命名规范。

参考以下示例:

MacroCase=UPPER_CASE

+无。

修改 Macro 名称符合命名规范。

检查 Objective-C/C++ 代码中 Method 名称是否符合命名规范。

参考以下示例:

MethodCase=camelBack

+无。

修改 Method 名称符合命名规范。

检查 Objective-C/C++ 代码中 Parameter 名称是否符合命名规范。

参考以下示例:

ParameterCase=camelBack

+无。

修改 Parameter 名称符合命名规范。

检查 Objective-C/C++ 代码中一行长度是否超过阈值。

参考以下示例:

tabWidth=4

+MaxLineLength=150

+无。

通过换行、优化逻辑等方式,缩减一行长度。

`,165);function k(E,R){const n=s("ExternalLinkIcon");return t(),h("div",null,[l,e("ul",null,[e("li",null,[a("需要事先部署好 "),e("a",o,[a("CLS 微服务"),r(n)])])]),u,e("p",null,[a("CmdInject 规则用于检查代码中是否存在"),e("a",b,[v,r(n)]),a("。 当使用 childprocess 等模块执行命令时,拼接了用户可控的输入,会导致命令执行漏洞。攻击者利用漏洞可以控制目标主机或者容器。")]),p,e("p",null,[a("PathTraversal 规则用于检查代码中是否存在"),e("a",m,[g,r(n)]),a("。 操作文件时,应该限定文件的路径范围,如果拼接用户输入到文件路径,可能导致路径穿越漏洞。攻击者利用漏洞可以访问到文件系统上的任意文件,这可能导致信息泄漏等问题。")]),f,e("p",null,[a("SQLInject 规则用于检查代码中是否存在"),e("a",x,[C,r(n)]),a("。 错误的拼接用户可控的值到 sql 语句,可能导致 sql 注入漏洞。攻击者可以修改 sql 语法来更改查询的目标或结果,泄露数据库敏感信息,也可以使用SQL文件操作攻击底层Web服务器。如果使用该 sql 查询进行授权认证,攻击者还可以用于提权。")]),j,e("p",null,[a("SSRF 规则用于检查代码中是否存在"),e("a",_,[S,r(n)]),a("。 攻击者在未能取得服务器所有权限时,利用服务器漏洞以服务器的身份发送一条构造好的请求给服务器所在内网。")]),q,e("p",null,[a("XSS 规则用于检查代码中是否存在"),e("a",O,[P,r(n)]),a("。 如果 web 页面在动态展示数据时使用了用户的输入内容,没有对输入的内容过滤或者进行转义,黑客可以通过参数传入恶意代码,当用户浏览该页面时恶意代码会被执行。")]),y])}const L=d(c,[["render",k],["__file","TCA-Armory-C1.html.vue"]]);export{L as default}; diff --git a/assets/TCA-Armory-C1.html-5177716b.js b/assets/TCA-Armory-C1.html-5177716b.js new file mode 100644 index 000000000..9426295ab --- /dev/null +++ b/assets/TCA-Armory-C1.html-5177716b.js @@ -0,0 +1 @@ +const e=JSON.parse('{"key":"v-1cf92e76","path":"/en/guide/%E4%BB%A3%E7%A0%81%E6%A3%80%E6%9F%A5/%E5%B7%A5%E5%85%B7/TCA-Armory-C1.html","title":"TCA-Armory-C1 使用手册","lang":"en-US","frontmatter":{},"headers":[{"level":2,"title":"功能","slug":"功能","link":"#功能","children":[]},{"level":2,"title":"准备","slug":"准备","link":"#准备","children":[]},{"level":2,"title":"规则介绍","slug":"规则介绍","link":"#规则介绍","children":[{"level":3,"title":"CmdInject","slug":"cmdinject","link":"#cmdinject","children":[]},{"level":3,"title":"PathTraversal","slug":"pathtraversal","link":"#pathtraversal","children":[]},{"level":3,"title":"SQLInject","slug":"sqlinject","link":"#sqlinject","children":[]},{"level":3,"title":"SSRF","slug":"ssrf","link":"#ssrf","children":[]},{"level":3,"title":"XSS","slug":"xss","link":"#xss","children":[]},{"level":3,"title":"ObjectiveC/Copyright","slug":"objectivec-copyright","link":"#objectivec-copyright","children":[]},{"level":3,"title":"ObjectiveC/Indent","slug":"objectivec-indent","link":"#objectivec-indent","children":[]},{"level":3,"title":"ObjectiveC/MaxLinesPerFunction","slug":"objectivec-maxlinesperfunction","link":"#objectivec-maxlinesperfunction","children":[]},{"level":3,"title":"ObjectiveC/MissingDocInterface","slug":"objectivec-missingdocinterface","link":"#objectivec-missingdocinterface","children":[]},{"level":3,"title":"ObjectiveC/MissingDocProperty","slug":"objectivec-missingdocproperty","link":"#objectivec-missingdocproperty","children":[]},{"level":3,"title":"ObjectiveC/MissingDocProtocol","slug":"objectivec-missingdocprotocol","link":"#objectivec-missingdocprotocol","children":[]},{"level":3,"title":"ObjectiveC/ParameterCount","slug":"objectivec-parametercount","link":"#objectivec-parametercount","children":[]},{"level":3,"title":"ObjectiveC/ClassNaming","slug":"objectivec-classnaming","link":"#objectivec-classnaming","children":[]},{"level":3,"title":"ObjectiveC/FunctionNaming","slug":"objectivec-functionnaming","link":"#objectivec-functionnaming","children":[]},{"level":3,"title":"ObjectiveC/GlobalVariableNaming","slug":"objectivec-globalvariablenaming","link":"#objectivec-globalvariablenaming","children":[]},{"level":3,"title":"ObjectiveC/LocalVariableNaming","slug":"objectivec-localvariablenaming","link":"#objectivec-localvariablenaming","children":[]},{"level":3,"title":"ObjectiveC/MacroNaming","slug":"objectivec-macronaming","link":"#objectivec-macronaming","children":[]},{"level":3,"title":"ObjectiveC/MethodNaming","slug":"objectivec-methodnaming","link":"#objectivec-methodnaming","children":[]},{"level":3,"title":"ObjectiveC/ParameterNaming","slug":"objectivec-parameternaming","link":"#objectivec-parameternaming","children":[]},{"level":3,"title":"ObjectiveC/MaxLineLength","slug":"objectivec-maxlinelength","link":"#objectivec-maxlinelength","children":[]}]}],"git":{"updatedTime":1725872649000,"contributors":[{"name":"Jero","email":"lingh0927@hotmail.com","commits":1}]},"filePathRelative":"en/guide/代码检查/工具/TCA-Armory-C1.md"}');export{e as data}; diff --git a/assets/TCA-Armory-C1.html-9ef6db9a.js b/assets/TCA-Armory-C1.html-9ef6db9a.js new file mode 100644 index 000000000..49875d89b --- /dev/null +++ b/assets/TCA-Armory-C1.html-9ef6db9a.js @@ -0,0 +1 @@ +const e=JSON.parse('{"key":"v-7c0ce2de","path":"/zh/guide/%E4%BB%A3%E7%A0%81%E6%A3%80%E6%9F%A5/%E5%B7%A5%E5%85%B7/TCA-Armory-C1.html","title":"TCA-Armory-C1 使用手册","lang":"zh-CN","frontmatter":{},"headers":[{"level":2,"title":"功能","slug":"功能","link":"#功能","children":[]},{"level":2,"title":"准备","slug":"准备","link":"#准备","children":[]},{"level":2,"title":"规则介绍","slug":"规则介绍","link":"#规则介绍","children":[{"level":3,"title":"CmdInject","slug":"cmdinject","link":"#cmdinject","children":[]},{"level":3,"title":"PathTraversal","slug":"pathtraversal","link":"#pathtraversal","children":[]},{"level":3,"title":"SQLInject","slug":"sqlinject","link":"#sqlinject","children":[]},{"level":3,"title":"SSRF","slug":"ssrf","link":"#ssrf","children":[]},{"level":3,"title":"XSS","slug":"xss","link":"#xss","children":[]},{"level":3,"title":"ObjectiveC/Copyright","slug":"objectivec-copyright","link":"#objectivec-copyright","children":[]},{"level":3,"title":"ObjectiveC/Indent","slug":"objectivec-indent","link":"#objectivec-indent","children":[]},{"level":3,"title":"ObjectiveC/MaxLinesPerFunction","slug":"objectivec-maxlinesperfunction","link":"#objectivec-maxlinesperfunction","children":[]},{"level":3,"title":"ObjectiveC/MissingDocInterface","slug":"objectivec-missingdocinterface","link":"#objectivec-missingdocinterface","children":[]},{"level":3,"title":"ObjectiveC/MissingDocProperty","slug":"objectivec-missingdocproperty","link":"#objectivec-missingdocproperty","children":[]},{"level":3,"title":"ObjectiveC/MissingDocProtocol","slug":"objectivec-missingdocprotocol","link":"#objectivec-missingdocprotocol","children":[]},{"level":3,"title":"ObjectiveC/ParameterCount","slug":"objectivec-parametercount","link":"#objectivec-parametercount","children":[]},{"level":3,"title":"ObjectiveC/ClassNaming","slug":"objectivec-classnaming","link":"#objectivec-classnaming","children":[]},{"level":3,"title":"ObjectiveC/FunctionNaming","slug":"objectivec-functionnaming","link":"#objectivec-functionnaming","children":[]},{"level":3,"title":"ObjectiveC/GlobalVariableNaming","slug":"objectivec-globalvariablenaming","link":"#objectivec-globalvariablenaming","children":[]},{"level":3,"title":"ObjectiveC/LocalVariableNaming","slug":"objectivec-localvariablenaming","link":"#objectivec-localvariablenaming","children":[]},{"level":3,"title":"ObjectiveC/MacroNaming","slug":"objectivec-macronaming","link":"#objectivec-macronaming","children":[]},{"level":3,"title":"ObjectiveC/MethodNaming","slug":"objectivec-methodnaming","link":"#objectivec-methodnaming","children":[]},{"level":3,"title":"ObjectiveC/ParameterNaming","slug":"objectivec-parameternaming","link":"#objectivec-parameternaming","children":[]},{"level":3,"title":"ObjectiveC/MaxLineLength","slug":"objectivec-maxlinelength","link":"#objectivec-maxlinelength","children":[]}]}],"git":{"updatedTime":1725872649000,"contributors":[{"name":"Jero","email":"lingh0927@hotmail.com","commits":1}]},"filePathRelative":"zh/guide/代码检查/工具/TCA-Armory-C1.md"}');export{e as data}; diff --git a/assets/TCA-Armory-C1.html-f73f9e95.js b/assets/TCA-Armory-C1.html-f73f9e95.js new file mode 100644 index 000000000..6b546b096 --- /dev/null +++ b/assets/TCA-Armory-C1.html-f73f9e95.js @@ -0,0 +1,86 @@ +import{_ as d,r as s,o as t,c as h,a as e,b as a,d as r,e as i}from"./app-2a91d8ab.js";const c={},l=i('TCA-Armory-C1 属于 TCA 的增强分析模块。

支持的语言:Java

',4),b={href:"https://owasp.org/www-community/attacks/Command_Injection",target:"_blank",rel:"noopener noreferrer"},v=e("code",null,"命令行注入漏洞",-1),p=i(`无

void bad(HttpServletRequest req, HttpServletResponse resp){

+ String cmd = req.getParameter("cmd");

+ Runtime rt = Runtime.getRuntime();

+ rt.exec(cmd); // 触发规则

+}

+需要评估 childprocess 等模块执行命令的使用,应限定或校验命令和参数的内容。

支持的语言:Java

`,9),m={href:"https://owasp.org/www-community/attacks/Path_Traversal",target:"_blank",rel:"noopener noreferrer"},g=e("code",null,"路径穿越漏洞",-1),f=i(`无

void bad(HttpServletRequest req, HttpServletResponse resp){

+ String image = req.getParameter("image");

+ File file = new File("resources/images/", image); // 触发规则

+

+ if (!file.exists()) {

+ return Response.status(Status.NOT_FOUND).build();

+ }

+

+ return Response.ok().entity(new FileInputStream(file)).build();

+}

+按业务需求,使用白名单限定后缀范围,校验并限定文件路径范围。

支持的语言:Java

`,9),x={href:"https://en.wikipedia.org/wiki/SQL_injection",target:"_blank",rel:"noopener noreferrer"},C=e("code",null,"SQL注入漏洞",-1),j=i(`无

void bad(HttpServletRequest req, HttpServletResponse resp){

+ String id = req.getParameter("id");

+ Connection conn = null;

+ Statement statement = null;

+ ResultSet rs = null;

+

+ Class.forName("com.mysql.cj.jdbc.Driver");

+ conn = DriverManager.getConnection("jdbc:mysql://localhost:3306/sec_sql", "root", "admin888");

+ String sql = "select * from userinfo where id = " + id;

+ statement = conn.createStatement();

+ statement.executeUpdate(sql); // 触发规则

+}

+SQL 语句默认使用预编译并绑定变量,使用安全的ORM操作。

支持的语言:Java

`,9),_={href:"https://en.wikipedia.org/wiki/Server-side_request_forgery",target:"_blank",rel:"noopener noreferrer"},S=e("code",null,"服务端请求伪造漏洞 SSRF(Server-side request forgery)",-1),q=i(`无

import org.springframework.context.annotation.Configuration;

+import org.springframework.security.config.annotation.web.builders.HttpSecurity;

+import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

+import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

+

+@EnableWebSecurity

+@Configuration

+public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

+ @Override

+ protected void configure(HttpSecurity http) throws Exception {

+ http

+ .csrf(csrf ->

+ csrf.disable() // 触发规则

+ );

+ }

+}

+限定访问网络资源地址范围,请求网络资源应加密传输。

支持的语言:Java

`,9),O={href:"https://en.wikipedia.org/wiki/Cross-site_scripting",target:"_blank",rel:"noopener noreferrer"},P=e("code",null,"跨站脚本攻击漏洞 XSS(Cross-site scripting)",-1),y=i(`无

void bad(HttpServletRequest req, HttpServletResponse resp){

+ String id = request.getParameter("id") != null ? request.getParameter("id") : "0";

+ Doc doc = getdetailsById(id);

+ byte[] b = doc.getUploaded();

+ try {

+ response.setContentType("APPLICATION/OCTET-STREAM");

+ String disHeader = "Attachment;Filename=" + doc.getName();

+ response.setHeader("Content-Disposition", disHeader);

+ ServletOutputStream out = response.getOutputStream();

+ out.print(b); // 触发规则

+ }

+}

+在输出所有用户可控的数据时, 对数据做转义或者编码。

检查 Objective-C/C++ 代码文件的copyright信息。

无

// 触发规则

+@interface Test : NSObject

+@end

+

+在代码文件头部添加 Copyright 信息。比如:

// Copyright (c) xxxx Tencent. All rights reserved.

+//

+

+@interface Test : NSObject

+@end

+

+检查 Objective-C/C++ 代码文件的缩进。

\\t ,默认是 spaces;参考以下示例:

IndentStyle=spaces

+IndentSize=4

+for (int i = 0; i < 10; i++) {

+ doThings(); // 触发规则

+}

+调整为对应的缩进方式。比如默认是4个空格缩进。

for (int i = 0; i < 10; i++) {

+ doThings(); // 触发规则

+}

+检查 Objective-C/C++ 代码中超出行数长度阈值的函数。

参考以下示例:

LineThreshold=100

+无

可以基于单一职责原则拆分函数,缩减函数长度。

检查 Objective-C/C++ 代码中 interface 是否有注释信息。

无

无

为 inferface 增加注释。

检查 Objective-C/C++ 代码中 Property 是否有注释信息。

无

无

为 Property 增加注释。

检查 Objective-C/C++ 代码中 Protocol 是否有注释信息。

无

无

为 Protocol 增加注释。

检查 Objective-C/C++ 代码中方法的参数个数是否超过阈值。

参考以下示例:

Max=6

+无。

参数个数越少越好,多于 6 个参数时建议考虑重构。

检查 Objective-C/C++ 代码中 class 名称是否符合命名规范。

参考以下示例:

ClassCase=CamelCase

+无。

修改 class 名称符合命名规范。

检查 Objective-C/C++ 代码中 Function 名称是否符合命名规范。

参考以下示例:

FunctionCase=camelBack

+无。

修改 Function 名称符合命名规范。

检查 Objective-C/C++ 代码中 GlobalVariable 名称是否符合命名规范。

g ;参考以下示例:

GlobalVariablePrefix=g

+GlobalVariableCase=camelBack

+无。

修改 GlobalVariable 名称符合命名规范。

检查 Objective-C/C++ 代码中 LocalVariable 名称是否符合命名规范。

参考以下示例:

LocalVariableCase=camelBack

+无。

修改 LocalVariable 名称符合命名规范。

检查 Objective-C/C++ 代码中 Macro 名称是否符合命名规范。

参考以下示例:

MacroCase=UPPER_CASE

+无。

修改 Macro 名称符合命名规范。

检查 Objective-C/C++ 代码中 Method 名称是否符合命名规范。

参考以下示例:

MethodCase=camelBack

+无。

修改 Method 名称符合命名规范。

检查 Objective-C/C++ 代码中 Parameter 名称是否符合命名规范。

参考以下示例:

ParameterCase=camelBack

+无。

修改 Parameter 名称符合命名规范。

检查 Objective-C/C++ 代码中一行长度是否超过阈值。

参考以下示例:

tabWidth=4

+MaxLineLength=150

+无。

通过换行、优化逻辑等方式,缩减一行长度。

`,165);function k(E,R){const n=s("ExternalLinkIcon");return t(),h("div",null,[l,e("ul",null,[e("li",null,[a("需要事先部署好 "),e("a",o,[a("CLS 微服务"),r(n)])])]),u,e("p",null,[a("CmdInject 规则用于检查代码中是否存在"),e("a",b,[v,r(n)]),a("。 当使用 childprocess 等模块执行命令时,拼接了用户可控的输入,会导致命令执行漏洞。攻击者利用漏洞可以控制目标主机或者容器。")]),p,e("p",null,[a("PathTraversal 规则用于检查代码中是否存在"),e("a",m,[g,r(n)]),a("。 操作文件时,应该限定文件的路径范围,如果拼接用户输入到文件路径,可能导致路径穿越漏洞。攻击者利用漏洞可以访问到文件系统上的任意文件,这可能导致信息泄漏等问题。")]),f,e("p",null,[a("SQLInject 规则用于检查代码中是否存在"),e("a",x,[C,r(n)]),a("。 错误的拼接用户可控的值到 sql 语句,可能导致 sql 注入漏洞。攻击者可以修改 sql 语法来更改查询的目标或结果,泄露数据库敏感信息,也可以使用SQL文件操作攻击底层Web服务器。如果使用该 sql 查询进行授权认证,攻击者还可以用于提权。")]),j,e("p",null,[a("SSRF 规则用于检查代码中是否存在"),e("a",_,[S,r(n)]),a("。 攻击者在未能取得服务器所有权限时,利用服务器漏洞以服务器的身份发送一条构造好的请求给服务器所在内网。")]),q,e("p",null,[a("XSS 规则用于检查代码中是否存在"),e("a",O,[P,r(n)]),a("。 如果 web 页面在动态展示数据时使用了用户的输入内容,没有对输入的内容过滤或者进行转义,黑客可以通过参数传入恶意代码,当用户浏览该页面时恶意代码会被执行。")]),y])}const L=d(c,[["render",k],["__file","TCA-Armory-C1.html.vue"]]);export{L as default}; diff --git a/assets/TCA-Armory-Q1.html-08aa80f4.js b/assets/TCA-Armory-Q1.html-08aa80f4.js new file mode 100644 index 000000000..f651d0f0f --- /dev/null +++ b/assets/TCA-Armory-Q1.html-08aa80f4.js @@ -0,0 +1,367 @@ +import{_ as e,o as i,c as n,e as d}from"./app-2a91d8ab.js";const l={},a=d(`TCA-Armory-Q1, 又名 tca_ql_cpp 主要用于分析Cpp质量问题。

包含规则:

在使用多线程对文件全局变量或类成员在进行读写时,工具会对未正确的进行上锁操作和上锁异常而引发死锁的情况进行检查。

支持的多线程标准库库包括(若有其他库需求可提issue):

missing_lock 如果发现多线程中某个全局变量在未持有锁便更新时,则会上报错误。

以下提供一个或多个 missing_loc 案例 在下面代码中,函数 increase1, increase2 皆以将 counter 加到 1000 为目的。如果使用 increase1 函数则有可能多个线程皆在 1000 时进入循环导致最后 counter结果大于 1000

int counter = 0;

+std::mutex mtx; // 保护counter

+void increase1() {

+ while (1) {

+ if (counter <= 1000)

+ counter++; // defect: missing_lock

+ else

+ break;

+ }

+}

+void increase2() {

+ while (1) {

+ mtx.lock(); // example_lock

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ mtx.unlock(); // example_release

+ }

+}

+dead_lock 如果发现文件内存在 mtx1 -> mtx2 的上锁顺序时,另存在mtx2 -> mtx1 的上锁顺序,视为死锁或存在死锁的可能,则会上报错误。 死锁发生时程序将会卡死无法正常执行。

以下提供一个或多个 dead_lock 案例

在下面代码中,函数 increase 以将 counter 加到 1000 为目的。但在线程 1 中第一次释放 mtx 后,线程 2 的 mtx 上锁,此时线程1等待线程2释放mtx,线程2等待线程1释放mtx2,形成死锁,程序卡死。

int counter = 0;

+std::mutex mtx;

+std::mutex mtx2;

+void increase() {

+ while (1) {

+ mtx.lock();

+ mtx2.lock();

+ mtx.unlock();

+ mtx.lock(); // defect: dead_lock

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ mtx2.unlock();

+ mtx.unlock()

+ }

+}

+在下面代码中 线程函数increase1存在mtx -> mtx2 的顺序,increase2顺序为 mtx2 -> mtx;视为出现死锁。

void increase1() {

+ while (1) {

+ mtx.lock();

+ mtx2.lock();

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ mtx2.unlock();

+ mtx.unlock()

+ }

+}

+void increase2() {

+ while (1) {

+ mtx2.lock();

+ mtx.lock(); // defect: dead_lock;

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ mtx2.unlock();

+ mtx.unlock()

+ }

+}

+以下案例在better-lock参数为True时将会生效 使用better-lock规则会检查在上锁期间若调用其他函数时将视为可能会出现预期之外的异常,且上锁期间应只做对全局变量操作以提升性能

void increase1() {

+ while (1) {

+ mtx.lock();

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ read_counter(counter); // defect: dead_lock

+ mtx.unlock()

+ }

+}

+void read_counter(counter){

+ std::cout << counter << std::endl;

+ do_something_more();

+}

+void increase1() {

+ while (1) {

+ std::lock_guard<std::mutex> lk(mtx); // good: 使用lock_guard会自动上锁解锁将不会检查dead_lock

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ read_counter(counter);

+ }

+}

+包含规则

resource_leak 在程序申请了资源但并未按时释放时上报错误 目前场景包括:句柄打开时未关闭,指针分配内存后没有及时释放

以下将提供一个或多个resource_leak案例

int leak_example1(int c) {

+ void *p = malloc(10);

+ if(c)

+ return -1; // defect: if c "p" is leaked

+ free(p);

+ return 0;

+}

+

+int leak_example2() {

+ void *p = malloc(10);

+ void *q = malloc(20);

+ if(!p || !q)

+ return -1; // defect: "p" or "q" may be leaked if the other is NULL

+ /*...*/

+ free(q);

+ free(p);

+ return 0;

+}

+

+void leak_example3(int c) {

+ FILE *p = fopen("starwar.anakin", "rb");

+ if(c)

+ return; // defect: leaking file pointer "p"

+ fclose(p);

+}

+包含规则

unused_value 检查那些赋予给变量的值是否正确被使用,存在连续两次赋予变量值的情况,视为第一次赋予的值未被正确使用,报出错误。 两次连续赋值可能存在条件控制语句出现错误、变量名拼写错误等情况。

以下提供一个或多个unused_value案例

以下函数会因为key的不同去不一样的神明,但实际上 Zeus Hades却永远不会使用到。

const char* key_value(const int key) {

+ const char * value = 0;

+ if (key != 0) {

+ value = "Zeus";

+ } else if (key != 1) {

+ value = "Hades";

+ }

+ if (key != 2) { // Should be 'else if' here.

+ value = "Poseidon"; // defect: unused_value Zeus Hades never used

+ }

+ else {

+ value = "Unknow

+ }

+ return result;

+}

+以下继续提供几个unused_value代码

const char* key_value1(const int key) {

+ const char * value = 0;

+ value = "Zeus"; // defect: Zeus never used

+ if (key == 1) {

+ value = "Hades;

+ } else if (key == 2) {

+ value = "Poseidon";

+ } else { // May else need not be here

+ value = "Unknow";

+ }

+ return value

+}

+

+const char* key_value2(const int key) {

+ const char * value = 0;

+ value = "Zeus"; // better Zeus used

+ if (key == 1) {

+ value = "Hades;

+ } else if (key == 2) {

+ value = "Poseidon";

+ }

+ return value

+}

+

+const char* key_value3(const int key) {

+ const char * value = 0;

+ if (key == 1) {

+ value = "Hades;

+ } else {

+ value = "Poseidon";

+ }

+ value = "Zeus"; // defect: Hades Poseidon never used

+ return value

+}

+包含规则

array_overflow 检查数组越界的情况。不正确的缓存区访问可能损坏内存,导致程序崩溃或读取到权限外的内存。

以下提供一个或多个array_overflow案例

void foo() {

+ int array[10];

+ int i = get();

+ // i = 9;

+ if (i > 8 && i <= length(array)) { // Shoud be i < length(array)

+ array[i] = 1; // defect: array[10] overflow

+ }

+ array[i] = 1; // defect: array[10] overflow

+}

+

+

+void test(int i) {

+ int n= 10;

+ char *p = malloc(sizeof(int) * 10);

+ int y = n;

+ p[y] = 'a'; // defect: writing to buffer[y] overflow

+}

+buff_overflow 检查strcpy,strcat字符串复制/拼接过程中长度不当导致的溢出, 同样gets scanf函数也视为不安全

以下提供一个或多个buff_overflow案例

void overflow1() {

+

+ char a[4]={0};

+ strcpy(a, "Poseidon"); // defect: len("Poseidon") > 4 strncpy is better

+ return;

+}

+

+void overflow2() {

+ char s1[10] = "1";

+ char s2[] = "1234567890";

+ strcat(s1, s2); // defect: len(s1 + s2) > 10

+ // strncat(s1, s2, 6) // strncat is better

+ return 0;

+}

+

+包含规则

func_ret_null 函数返回值可能为nullpointer,但是调用该函数时指针未经判空便进行使用

在选用func_ret_null_full 时, 检查器会在项目内全局搜索空指针函数的调用情况,否则只会在相关文件内进行检查。

以下提供一个或多个func_ret_null代码案例

在下面代码中test函数中调用get_name可能返回空指针,在后续使用name指针前应该判断是否为空指针

// name.hpp

+

+char* get_name(int id) {

+ char* name = 0;

+ if (id == 1) {

+ name = "Zeus";

+ } else if (id == 2) {

+ name = "Hades"

+ } else {

+ return nullpointer;

+ }

+ return name;

+}

+

+void test(int i) {

+ char* name = get_name(i);

+ dosomething(name); // defect: name may nullpointer should check it

+ if (name != nullpointer) {

+ dosomething(name); // good

+ }

+}

+

+在选用full_ret_null_full时,将会全局分析函数get_name调用情况

// third.cpp

+# include "name.h"

+

+void name_test(int i) {

+ char* name = get_name(i);

+ dosomething(name); // defect

+}

+use_after_free 检查当指针已经被释放但在后续仍然使用该指针的情况。

以下提供一个或多个use_after_free代码案例

通常情况下已经释放的指针只允许置空或重新指向新的值,不允许存在读取或作为函数参数使用。

+void UAR() {

+ int* p = new int[];

+ p = get_array();

+ dosomething(p);

+ delete p;

+ p = NULL; // allow

+ p = get_array(); // allow: get array again

+ delete p;

+ dosomething(p); // defect: use as param

+ std::cout << "p[0] = " << p[0] << std::endl; // defect: read p

+}

+forward_null 检查可能导致程序终止或运行时异常的错误。它查找指针或引用被检查是否为 null 或被赋值为 null,且之后被解引用的很多情况。

以下提供一个或多个forward_null代码案例

指针曾经有过检查null的操作则会视为有可能为空指针,之后在未被确认为非空指针情况下直接使用。将会视为forward_null错误

void forward_null_1() {

+ int * p;

+ p = get_int_pointer();

+ dosomething(p);

+ if (p == NULL) {

+ std::cout << "Null Pointer Find" << srd::endl;

+ // return; // prefer: if return here

+ } else {

+ dosomething(p); // good: p is not NULL

+ }

+ dosomething(p); // defect forward_null: p may NULL

+}

+

+

+void forward_null_2(int *p) {

+ dosomething(p);

+ if (p == NULL) {

+ return;

+ } else {

+ dosomething(p); // good: p is not NULL

+ }

+ dosomething(p); // good

+ ...

+ if (p != NULL) { // means p may nullpointer here

+ dosomething(p);

+ }

+ dosomething(p); // defect forward_null:p may NULL

+}

+以下案例在设置trust_param为False时将会生效,其将会默认认为函数参数存在空指针可能,必须确认无空指针可能时方可使用

void forward_null_2(int *p) {

+ dosomething(p); // defect: param p may NULL

+ if (p != NULL) { // means p may nullpointer here

+ dosomething(p);

+ }

+ dosomething(p); // defect forward_null:p may NULL

+}

+reverse_null 检查已经使用过指针,但在后续又对指针进行了判空操作;会被认为之前使用指针也有可能是空指针。

以下将提供一个或多个reverse_null案例

void reverse_null(int *p) {

+ dosomething(p); // use p

+ if (p != NULL) { // defect reverse_null: It means p may NULL

+ dosomething(p);

+ }

+ ...

+glob_null_pointer 检查文件内全局指针是否为空,指针赋值将会被认为不为空指针,但检测到空指针判断则视为指针此时可能为空,如果在可能为空时使用则会报错

以下将提供一个或多个glob_null_pointer案例

int *p;

+

+

+void thread1() {

+ p = get_int_pointer(); // p is not NULL

+ dosomething(p); // good

+ if (p != NULL) {

+ something(p); // good

+ }

+ something(p); // defect: p may NULL, because check p before

+}

+

+

+void thread2() {

+ *p = 6; // defect: p may NULL

+ if (p != NULL) {

+ something(p); // good

+ }

+ something(p); // defect: p may NULL

+}

+包含规则

仅类虚拟函数允许重写。

function_override 检查非虚拟函数重写的情况。

以下提供一个或多个function_override代码案例

+

+class father{

+ public:

+ father(){};

+ ~father(){};

+

+ private:

+ virtual void test(){};

+ void test2(){ std::cout<<"hello";};

+};

+

+class man{};

+

+

+class son: public father, public man{

+ public:

+ son(){};

+ ~son(){};

+ private:

+ void test(){ std::cout<<"hello";}; // allow: virtual function override

+ void test2(){ std::cout<<"hello";}; // defect: bad override

+};

+dead_code 检查永远不会执行到的代码,主要为在同一作用域内 return, break 后的代码

以下提供一个或多个dead_code代码案例

// C/Cpp

+void dead_code(int t) {

+ int sum = 0;

+ for (int i = 1; i <= 100; i++) {

+ if (i == t) {

+ break;

+ sum = t; // Defect: dead_code

+ }

+ sum += i;

+ }

+}

+dead_branch 检查永远不会被执行到的分支代码,其原因可能是具有相同效果的控制语句或某些条件在特定情况下永远不会执行。

以下提供一个或多个dead_branch代码案例

+void dead_branch(int i) {

+ if (i < 100) {

+ if ( i > 100) { // Defect: dead_branch, i 属于 (-inf, 100) 不存在 (100, inf)的可能

+ dosomething() ;

+ }

+ return;

+ } else if (i >= 100) {

+ if ( i < 99 ) { // Defect: dead_branch, i 属于[100, inf) 不存在 (-inf, 99)的可能

+ dosomething();

+ }

+ return;

+ } else if (i < 10){ // Defect: dead_branch, 在前面分支中已经包含了所有i的可能,这里已经不存在 (-inf, 10)的可能

+ dosomething();

+ }

+ else { // Defect: dead_branch, 在前面分支中已经包含了所有i的可能

+ dosomething();

+ }

+ return;

+}

+

+包含规则

uinit 检查变量在定义后直接使用,却没有初始化的场景;使用未初始化的变量 可能导致无法预测的行为、崩溃和安全漏洞。

以下提供一个或多个 uinit 代码案例

+void test(char* t) {

+ std::cout<< t << std::endl; // Defect: p 作为函数参数,此处未初始化。

+ return;

+}

+

+

+int uinit(int i) {

+ int a;

+ char * p;

+ test(p); // deep_level = true

+ if (i < 10)

+ a = 1;

+ else

+ i = 1;

+ return a; // Defect: i大于10时,a并未赋值

+}

+TCA-Armory-Q1, 又名 tca_ql_cpp 主要用于分析Cpp质量问题。

包含规则:

在使用多线程对文件全局变量或类成员在进行读写时,工具会对未正确的进行上锁操作和上锁异常而引发死锁的情况进行检查。

支持的多线程标准库库包括(若有其他库需求可提issue):

missing_lock 如果发现多线程中某个全局变量在未持有锁便更新时,则会上报错误。

以下提供一个或多个 missing_loc 案例 在下面代码中,函数 increase1, increase2 皆以将 counter 加到 1000 为目的。如果使用 increase1 函数则有可能多个线程皆在 1000 时进入循环导致最后 counter结果大于 1000

int counter = 0;

+std::mutex mtx; // 保护counter

+void increase1() {

+ while (1) {

+ if (counter <= 1000)

+ counter++; // defect: missing_lock

+ else

+ break;

+ }

+}

+void increase2() {

+ while (1) {

+ mtx.lock(); // example_lock

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ mtx.unlock(); // example_release

+ }

+}

+dead_lock 如果发现文件内存在 mtx1 -> mtx2 的上锁顺序时,另存在mtx2 -> mtx1 的上锁顺序,视为死锁或存在死锁的可能,则会上报错误。 死锁发生时程序将会卡死无法正常执行。

以下提供一个或多个 dead_lock 案例

在下面代码中,函数 increase 以将 counter 加到 1000 为目的。但在线程 1 中第一次释放 mtx 后,线程 2 的 mtx 上锁,此时线程1等待线程2释放mtx,线程2等待线程1释放mtx2,形成死锁,程序卡死。

int counter = 0;

+std::mutex mtx;

+std::mutex mtx2;

+void increase() {

+ while (1) {

+ mtx.lock();

+ mtx2.lock();

+ mtx.unlock();

+ mtx.lock(); // defect: dead_lock

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ mtx2.unlock();

+ mtx.unlock()

+ }

+}

+在下面代码中 线程函数increase1存在mtx -> mtx2 的顺序,increase2顺序为 mtx2 -> mtx;视为出现死锁。

void increase1() {

+ while (1) {

+ mtx.lock();

+ mtx2.lock();

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ mtx2.unlock();

+ mtx.unlock()

+ }

+}

+void increase2() {

+ while (1) {

+ mtx2.lock();

+ mtx.lock(); // defect: dead_lock;

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ mtx2.unlock();

+ mtx.unlock()

+ }

+}

+以下案例在better-lock参数为True时将会生效 使用better-lock规则会检查在上锁期间若调用其他函数时将视为可能会出现预期之外的异常,且上锁期间应只做对全局变量操作以提升性能

void increase1() {

+ while (1) {

+ mtx.lock();

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ read_counter(counter); // defect: dead_lock

+ mtx.unlock()

+ }

+}

+void read_counter(counter){

+ std::cout << counter << std::endl;

+ do_something_more();

+}

+void increase1() {

+ while (1) {

+ std::lock_guard<std::mutex> lk(mtx); // good: 使用lock_guard会自动上锁解锁将不会检查dead_lock

+ if (counter <= 1000)

+ counter++;

+ else

+ break;

+ read_counter(counter);

+ }

+}

+包含规则

resource_leak 在程序申请了资源但并未按时释放时上报错误 目前场景包括:句柄打开时未关闭,指针分配内存后没有及时释放

以下将提供一个或多个resource_leak案例

int leak_example1(int c) {

+ void *p = malloc(10);

+ if(c)

+ return -1; // defect: if c "p" is leaked

+ free(p);

+ return 0;

+}

+

+int leak_example2() {

+ void *p = malloc(10);

+ void *q = malloc(20);

+ if(!p || !q)

+ return -1; // defect: "p" or "q" may be leaked if the other is NULL

+ /*...*/

+ free(q);

+ free(p);

+ return 0;

+}

+

+void leak_example3(int c) {

+ FILE *p = fopen("starwar.anakin", "rb");

+ if(c)

+ return; // defect: leaking file pointer "p"

+ fclose(p);

+}

+指针为返回值目前不会进行上报与检查,需要后期增加对返回值是否释放的检查

包含规则

unused_value 检查那些赋予给变量的值是否正确被使用,存在连续两次赋予变量值的情况,视为第一次赋予的值未被正确使用,报出错误。 两次连续赋值可能存在条件控制语句出现错误、变量名拼写错误等情况。

以下提供一个或多个unused_value案例

以下函数会因为key的不同去不一样的神明,但实际上 Zeus Hades却永远不会使用到。

const char* key_value(const int key) {

+ const char * value = 0;

+ if (key != 0) {

+ value = "Zeus";

+ } else if (key != 1) {

+ value = "Hades";

+ }

+ if (key != 2) { // Should be 'else if' here.

+ value = "Poseidon"; // defect: unused_value Zeus Hades never used

+ }

+ else {

+ value = "Unknow

+ }

+ return result;

+}

+以下继续提供几个unused_value代码

const char* key_value1(const int key) {

+ const char * value = 0;

+ value = "Zeus"; // defect: Zeus never used

+ if (key == 1) {

+ value = "Hades;

+ } else if (key == 2) {

+ value = "Poseidon";

+ } else { // May else need not be here

+ value = "Unknow";

+ }

+ return value

+}

+

+const char* key_value2(const int key) {

+ const char * value = 0;

+ value = "Zeus"; // better Zeus used

+ if (key == 1) {

+ value = "Hades;

+ } else if (key == 2) {

+ value = "Poseidon";

+ }

+ return value